Der Cybersicherheitsexperte Bobby Rauch hat ein neuartiges Bedrohungsszenario erschaffen, das Nutzende von Microsoft Teams angreift und ihnen GIFs mit kodierten Schadbefehlen unterjubelt.

des Sicherheitsforschers Bobby Rauch in idealer Weise für einen Angriff, der zu allen möglichen Zwecken inklusive des Einschleusens von Schadcode oder dem Stehlen von Daten genutzt werden kann.

Rauch nennt seine Angriffstechnik „GIFShell“. Sie ermöglicht es Bedrohungsakteuren, Microsoft Teams – einmal kompromittiert – für neuartige Phishing-Angriffe zu missbrauchen und heimlich Befehle auszuführen, um etwa Daten zu stehlen. Dazu bedarf es am Ende nur einiger GIF-Dateien.

Microsoft Teams: Etliche Schwachstellen und ungünstige Standardeinstellungen

GIFShell funktioniert laut Rauch deshalb so gut, weil Microsofts Kommunikationstool einige günstige Voraussetzungen bietet. So verfüge es über zahlreiche Schwachstellen und Fehler und biete zudem einige kritische Standardeinstellungen, allen voran die Möglichkeit, mit externen Personen zu kommunizieren.

Microsoft unterstütze zudem den Versand von HTML-Base64-kodierten GIFs, scanne aber nicht den Byte-Inhalt der Dateien. So sei es möglich, bösartige Befehle innerhalb eines normal aussehenden GIFs zu übermitteln.

- Per Malware: Hacker-Gruppe schiebt Unschuldigen Verbrechen unter

- So wollten Sandworm-Hacker der Ukraine den Strom abdrehen – und scheiterten

- Hacker-Kollektiv findet Sicherheitslücken in digitalen Gesundheits-Apps auf Rezept

Zudem rufen Microsoft-Server GIFs auch von Remote-Servern ab und ermöglichen dabei die Datenexfiltration über GIF-Dateinamen, erläutert Rauch. Ungünstig sei zudem, dass Teams-Nachrichten in einer parsbaren Protokolldatei gespeichert werden, die sich lokal auf dem Rechner des Opfers befindet und auf die Benutzer mit geringen Rechten zugreifen können.Günstig für den Angriff ist zudem der Umstand, dass Teams als Systemdienst im Hintergrund läuft und damit nicht explizit gestartet werden muss, um missbraucht werden zu können.

In Summe lasse sich so die legitime Microsoft-Infrastruktur missbrauchen, um bösartige Dateien und Befehle zu übermitteln und Daten über GIFs zu exfiltrieren. Dabei werde der potenziell schädliche Datenverkehr von Teams als legitimer Datenverkehr anerkannt und laufe unbeanstandet durch. Das berichtet Bleeping Computer.

So funktioniert der GIFShell-Angriff

Eine essenzielle Voraussetzung für die Funktionalität des Angriffsszenarios ist allerdings nicht im Vorbeigehen zu schaffen. GIFShell funktioniert nur, wenn eine Software installiert wird, die die Teams-Protokolldatei ständig auf ankommende GIFs checkt und dann dafür sorgt, dass die in den GIFs kodierten Befehle ausgeführt werden. Rauch nennt das Tool einen Stager.

So ist es also erforderlich, mindestens einem Teams-Nutzer eine Malware unterzujubeln, die dieser auch noch installiert. Ist das in einem Netz einmal gelungen, können weitere Stager per GIFShell installiert werden.

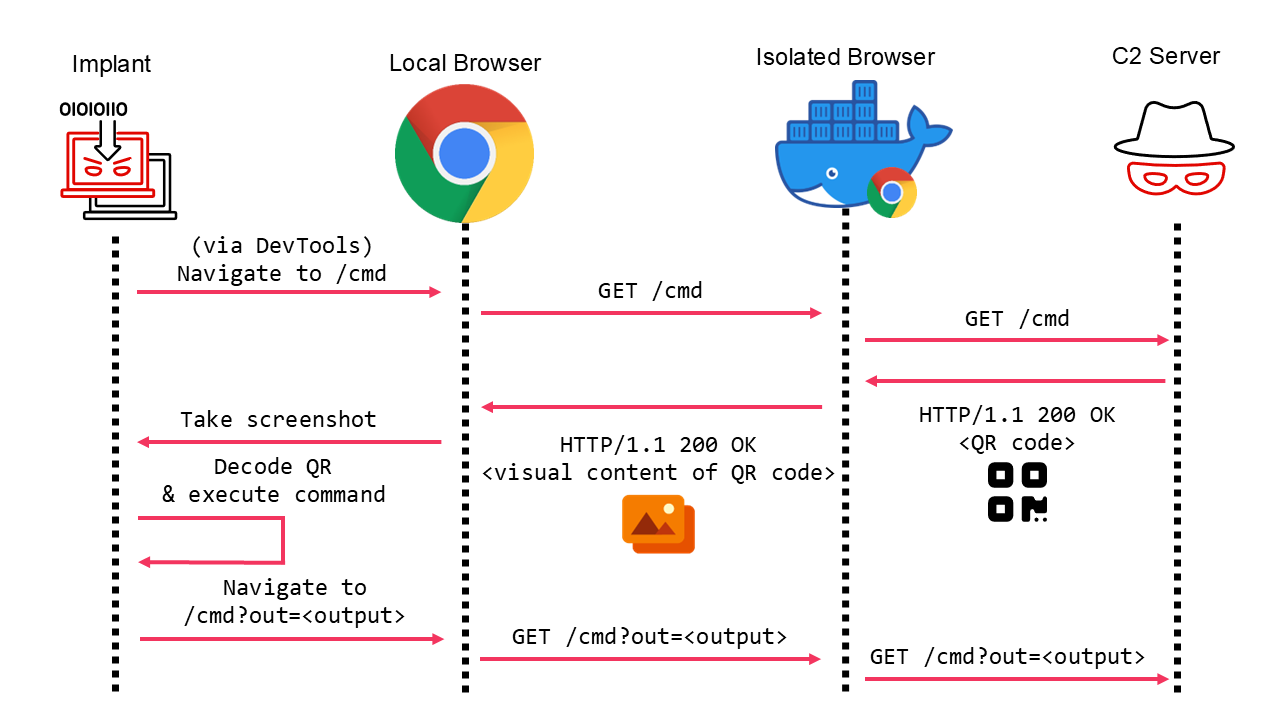

Setzen wir voraus, dass der Stager installiert ist, ist das Prinzip des Angriffs ziemlich einfach: Externe Angreifer senden modifizierte GIF-Dateien an Teams-Nutzer. Dort landen die GIFs in der Teams-Protokolldatei, die für alle Windows-Benutzergruppen lesbar ist, sodass jede Software auf dem Gerät darauf zugreifen kann.

Der Stager, der die Datei stetig überwacht, erkennt nun das modifizierte GIF, extrahiert die Base64-kodierten Befehle und führt sie auf dem Gerät aus. GIFShell nimmt dann die Ausgabe des ausgeführten Befehls und konvertiert sie in Base64-Text, den sie als Dateinamen für ein Remote-GIF verwendet, über dessen Dekodierung auf den eigenen Systemen die Angreifer wiederum die Ausgabe des auf dem Gerät des Opfers ausgeführten Befehls sehen können.

- Ignite 2021: Microsoft macht Teams-Tool per KI zur Zentrale im Arbeitsalltag

- Besser als Karl Klammer: Microsoft bringt künstliche Intelligenz in Teams-Tool

- Zusammenarbeit überall: Microsoft 365 wird vollkommen modular, Teams zur Plattform

Anhand der Ausgabe können die Angreifer nun etwa entscheiden, weitere kodierte GIFs an den Teams-Nutzer zu senden, um sich schrittweise einem Ziel zu nähern. Alle Anfragen laufen dabei über die reguläre Kommunikationsschnittstelle, sodass etwa laufende Sicherheitssoftware sie nicht beanstanden wird.

Microsoft zuckt mit den Achseln

Als Rauch Microsoft mit dem Problem konfrontierte, erhielt er nicht viel mehr als ein Schulterzucken. Er habe zwar sicherlich einen Angriffsweg gefunden, der sei aber nicht zu beheben, weil er „keine Sicherheitsgrenzen umgeht“. It’s not a bug, it’s a feature, könnte man sagen.

Microsoft schrieb Rauch: „In diesem Fall, 72412, handelt es sich zwar um eine großartige Untersuchung, und das Entwicklungsteam wird sich bemühen, diese Bereiche im Laufe der Zeit zu verbessern, aber es handelt sich dabei um Post-Exploitation und setzt voraus, dass das Ziel bereits kompromittiert ist. Keine Sicherheitsgrenze scheint umgangen worden zu sein. Das Produktteam wird das Problem im Hinblick auf mögliche künftige Designänderungen überprüfen, aber das Sicherheitsteam wird dies nicht weiterverfolgen.“

Rauch findet die Argumentation nicht unbedingt schlüssig. Immerhin zeige seine Angriffsmethode, dass „es möglich ist, sehr überzeugende Phishing-Anhänge über Microsoft Teams an die Opfer zu senden, ohne dass ein Benutzer vorher prüfen kann, ob der verlinkte Anhang bösartig ist oder nicht.“

Als sich Bleeping Computer an Microsoft wandte, um zu erfahren, wieso der Konzern das Problem zwar seit Monaten kenne, aber nichts unternehme, erhielten sie eine ganz ähnliche Antwort. Microsoft belässt es bei einer Phishing-Warnung: „Diese Art von Phishing ist wichtig, um sich dessen bewusst zu sein, und wie immer empfehlen wir, dass Benutzer gute Computergewohnheiten online praktizieren, einschließlich Vorsicht beim Klicken auf Links zu Webseiten, beim Öffnen unbekannter Dateien oder beim Akzeptieren von Dateiübertragungen.“

Dass der Software-Hersteller nach dem Motto „Selbst schuld“ agiert, darf angesichts der Schwere der Konsequenzen des möglichen Angriffs durchaus überraschen. Die von Rauch ausgenutzten Sicherheitslücken und Fehler klassifiziert Microsoft jeweils einzeln, wodurch sie in der Einschätzung wenig gefährlich werden. Bleeping Computer ließ der Konzern wissen: „Einige weniger schwerwiegende Sicherheitslücken, die keine unmittelbare Gefahr für Kunden darstellen, haben keine Priorität für ein sofortiges Sicherheitsupdate, werden aber für die nächste Version oder das nächste Release von Windows in Betracht gezogen“.

https://t3n.de/news/gif-attacken-microsoft-1497602/