Eine neue Android-Malware namens NGate kann Geld von Zahlungskarten stehlen, indem sie die vom NFC-Chip (Near Field Communication) gelesenen Daten an das Gerät des Angreifers weiterleitet.

NGate ermöglicht es Angreifern, die Karten der Opfer zu emulieren und unberechtigte Zahlungen oder Bargeldabhebungen an Geldautomaten vorzunehmen.

Die Kampagne ist seit November 2023 aktiv und steht im Zusammenhang mit einem aktuellen Bericht von ESET über die zunehmende Verwendung von progressiven Web-Apps (PWAs) und fortschrittlichen WebAPKs zum Diebstahl von Bankdaten von Nutzern in Tschechien.

In einer heute veröffentlichten Studie stellt das Cybersecurity-Unternehmen fest, dass die NGate-Malware während der Kampagne in einigen Fällen auch für den direkten Bargelddiebstahl eingesetzt wurde.

Stehlen von Kartendaten über den NFC-Chip

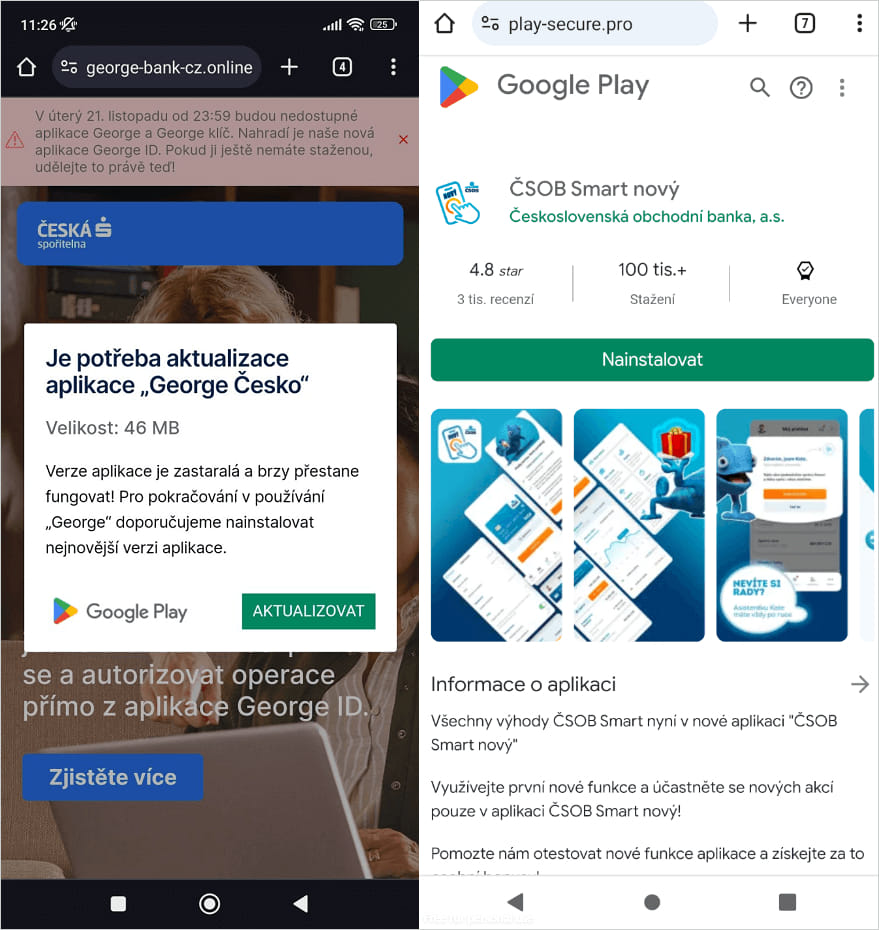

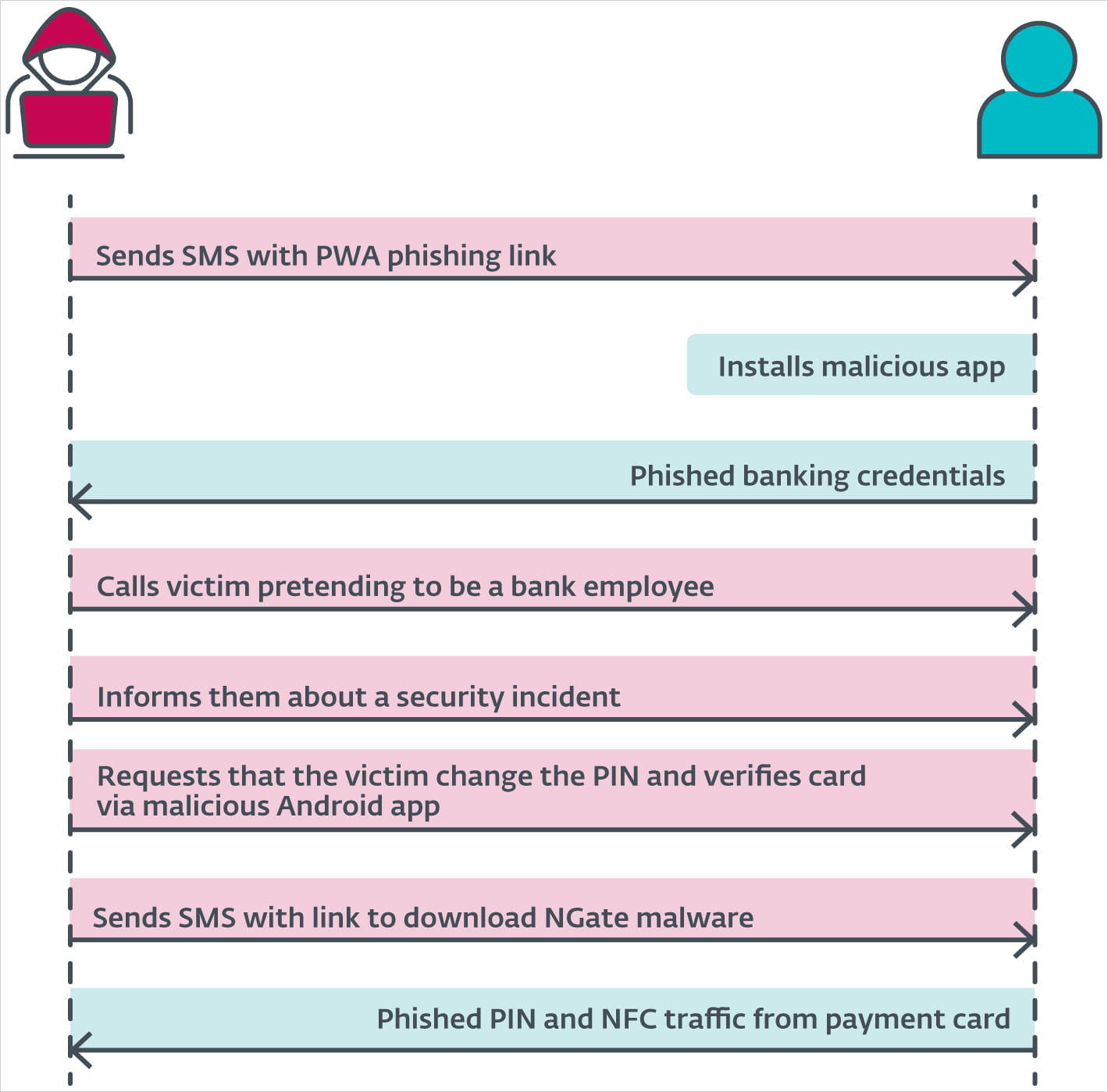

Die Angriffe beginnen mit bösartigen Texten, automatischen Anrufen mit aufgezeichneten Nachrichten oder Malvertising, um die Opfer dazu zu bringen, eine bösartige PWA und später WebAPKs auf ihren Geräten zu installieren.

Diese Web-Apps werden als dringende Sicherheitsupdates beworben und verwenden das offizielle Symbol und die Anmeldeschnittstelle der Zielbank, um die Zugangsdaten der Kunden zu stehlen.

Quelle: ESET

Diese Anwendungen benötigen bei der Installation keine Genehmigung. Stattdessen missbrauchen sie die API des Webbrowsers, in dem sie ausgeführt werden, um den erforderlichen Zugriff auf die Hardwarekomponenten des Geräts zu erhalten.

Sobald der Phishing-Schritt über die WebAPK erfolgt ist, wird das Opfer in einem weiteren Schritt in der zweiten Angriffsphase dazu verleitet, auch NGate zu installieren.

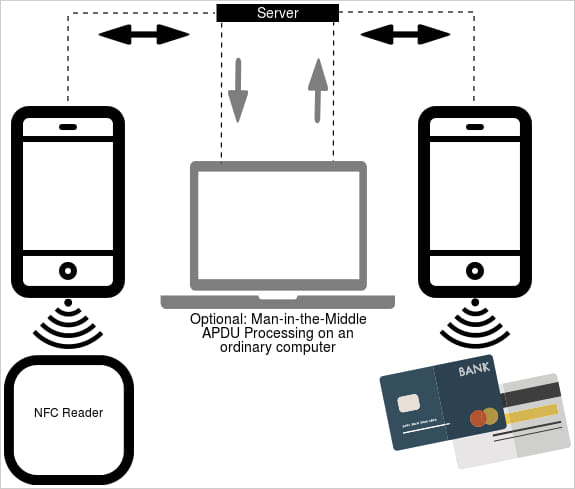

Nach der Installation aktiviert die Malware eine Open-Source-Komponente namens "NFCGate", die von Universitätsforschern für NFC-Tests und -Experimente entwickelt wurde.

Das Tool unterstützt die Funktionen Erfassen, Weiterleiten, Wiedergeben und Klonen auf dem Gerät und erfordert nicht immer, dass das Gerät "gerootet" ist, um zu funktionieren.

NGate verwendet das Tool, um NFC-Daten von Zahlungskarten in unmittelbarer Nähe des infizierten Geräts zu erfassen und sie dann entweder direkt oder über einen Server an das Gerät des Angreifers weiterzuleiten.

Der Angreifer kann diese Daten als virtuelle Karte auf seinem Gerät speichern und das Signal an Geldautomaten wiedergeben, die NFC verwenden, um Bargeld abzuheben oder eine Zahlung an einem Kassensystem vorzunehmen.

Quelle: ESET

In einer Video-Demonstration zeigt Lukas Stefanko, Malware-Forscher bei ESET, wie die NFCGate-Komponente in NGate verwendet werden kann, um Kartendaten in Brieftaschen und Rucksäcken zu scannen und zu erfassen. In diesem Szenario könnte ein Angreifer in einem Geschäft die Daten über einen Server empfangen und eine kontaktlose Zahlung mit der Karte des Opfers vornehmen.

Stefanko merkt an, dass die Malware auch dazu verwendet werden kann, die eindeutigen Kennungen einiger NFC-Zugangskarten und Token zu klonen, um in gesperrte Bereiche zu gelangen.

Abfrage der Karten-PIN

Für eine Bargeldabhebung an den meisten Geldautomaten ist der PIN-Code der Karte erforderlich, der den Forschern zufolge durch Social Engineering des Opfers erlangt wird.

Nach dem PWA/WebAPK-Phishing-Schritt rufen die Betrüger das Opfer an und geben sich als Bankangestellte aus, um es über einen Sicherheitsvorfall zu informieren, von dem es betroffen ist.

Sie senden dann eine SMS mit einem Link zum Herunterladen von NGate, einer App, mit der sie angeblich ihre vorhandene Zahlungskarte und PIN überprüfen können.

Sobald das Opfer die Karte mit seinem Gerät scannt und die PIN eingibt, um sie auf der Phishing-Oberfläche der Malware zu "verifizieren", werden die sensiblen Daten an den Angreifer weitergeleitet und die Abhebungen ermöglicht.

Quelle: ESET

Die tschechische Polizei hat bereits einen der Cyberkriminellen erwischt, der diese Abhebungen in Prag durchführte, aber da diese Taktik immer mehr Verbreitung findet, stellt sie ein erhebliches Risiko für Android-Nutzer dar.

ESET weist auch auf die Möglichkeit hin, Zugangsschilder, Fahrkarten, Ausweise, Mitgliedskarten und andere NFC-gestützte Technologien zu klonen.

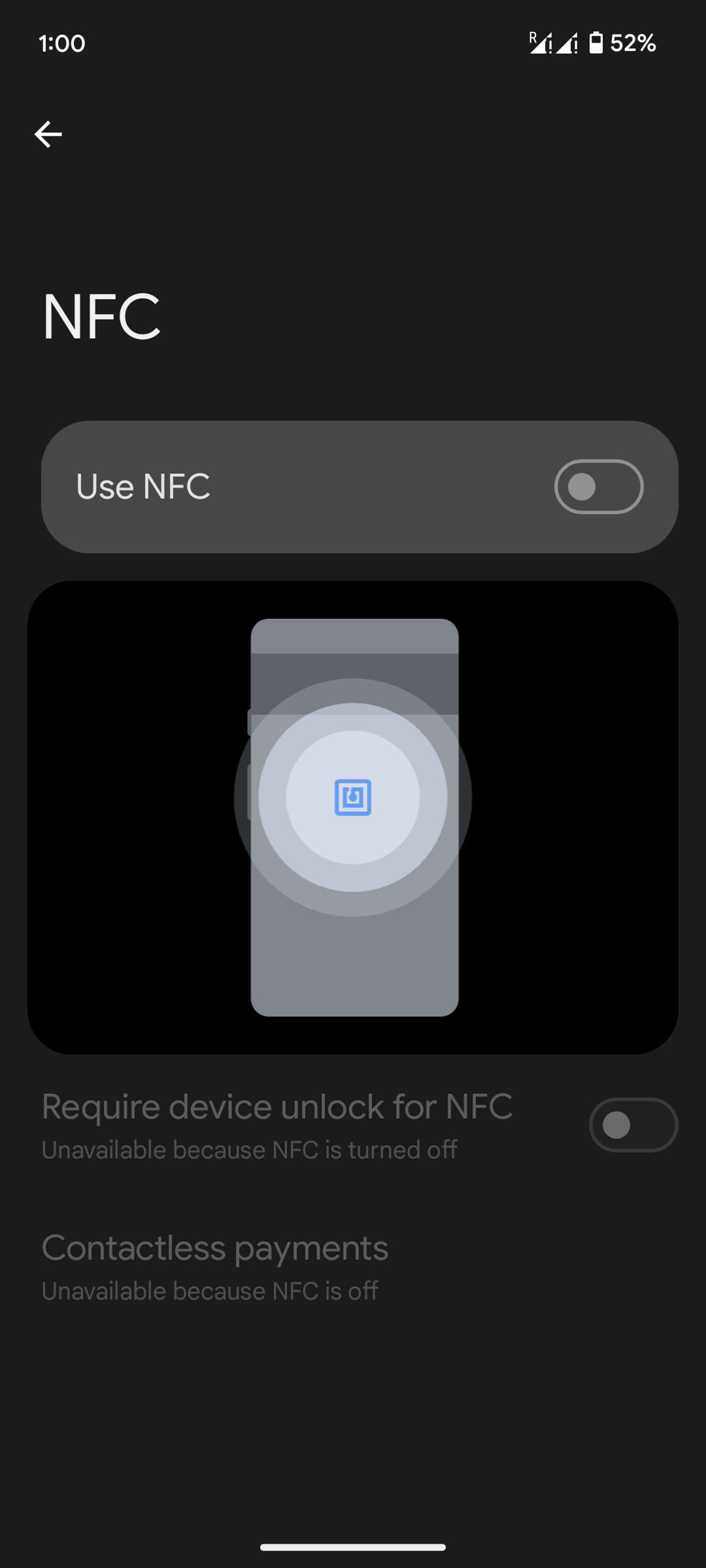

Wenn Sie NFC nicht aktiv nutzen, können Sie das Risiko minimieren, indem Sie den NFC-Chip Ihres Geräts deaktivieren. Unter Android gehen Sie zu Einstellungen > Verbundene Geräte > Verbindungseinstellungen > NFC und stellen Sie den Kippschalter in die Aus-Position.

Wenn Sie die NFC-Funktion jederzeit aktivieren müssen, sollten Sie alle App-Berechtigungen genau prüfen und den Zugriff nur auf diejenigen beschränken, die ihn benötigen. Installieren Sie Bank-Apps nur von der offiziellen Webseite des Instituts oder von Google Play und stellen Sie sicher, dass die von Ihnen verwendete App kein WebAPK ist.

WebAPKs sind in der Regel sehr klein, werden direkt von einer Browserseite aus installiert, erscheinen nicht unter "/data/app" wie Standard-Android-Apps und zeigen unter "Einstellungen" > "Apps" untypisch wenige Informationen an.

Aktualisierung 8/23 - Ein Google-Sprecher erklärte gegenüber BleepingComputer, dass Google Play Protect, der standardmäßige Malware-Scanner von Android, NGate erkennt:

"Basierend auf unseren aktuellen Erkennungen wurden keine Apps mit dieser Malware bei Google Play gefunden.

Android-Nutzer sind automatisch vor bekannten Versionen dieser Malware durch Google Play Protect geschützt, das auf Android-Geräten mit Google Play Services standardmäßig aktiviert ist.

Google Play Protect kann Nutzer warnen oder Apps blockieren, von denen bekannt ist, dass sie ein bösartiges Verhalten aufweisen, selbst wenn diese Apps von Quellen außerhalb von Play stammen." - Google-Sprecher