Die mit Russland verbundene Gruppe APT29 verwendet bösartige RDP-Konfigurationsdateien und adaptiert Red-Teaming-Methoden für Cyberangriffe, um Systeme zu kompromittieren.

Im Oktober 2024 nutzte die mit Russland verbundene Cyberspionagegruppe APT29 (auch bekannt als Earth Koshchei, SVR-Gruppe, Cozy Bear, Nobelium, BlueBravo, Midnight Blizzard und The Dukes) RDP-Angriffe über Phishing-E-Mails, die auf Regierungen, Denkfabriken und ukrainische Einrichtungen abzielten, um Daten zu stehlen und Malware zu installieren.

Die Gruppe wurde beim Einsatz von Tools gesichtet, die typischerweise von Red Teams für Spionage und Datenexfiltration verwendet werden.

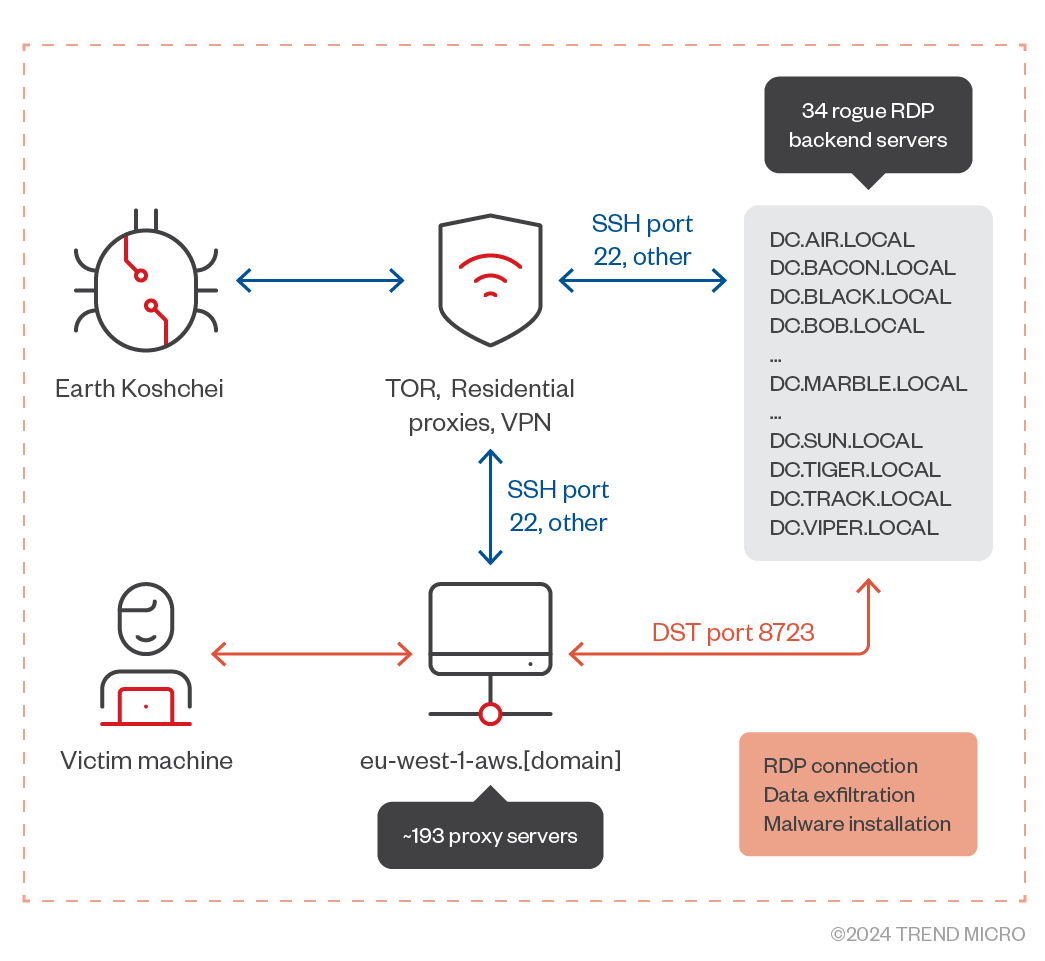

Die Bedrohungsakteure nutzten Spear-Phishing-E-Mails, um die Empfänger dazu zu bringen, eine gefälschte RDP-Konfigurationsdatei zu verwenden, die ihre Rechner dazu veranlasst, sich mit einem der 193 von der APT betriebenen RDP-Relays zu verbinden.

Die Kampagne, bei der diese Angriffstechnik zum Einsatz kam, wurde bereits 2022 von Black Hills Information Security gemeldet.

"Die Angriffstechnik wird als "Rogue RDP" bezeichnet und umfasst ein RDP-Relay, einen Rogue-RDP-Server und eine bösartige RDP-Konfigurationsdatei. Ein Opfer dieser Technik würde dem Angreifer teilweise die Kontrolle über seinen Rechner überlassen, was zu einem Datenleck und der Installation von Malware führen könnte", heißt es in der Bericht veröffentlicht von Trend Micro. "Die abtrünnige RDP-Kampagne von Earth Koshchei erreichte ihren Höhepunkt am 22. Oktober, als Spear-Phishing-E-Mails an Regierungen und Streitkräfte, Denkfabriken, akademische Forscher und ukrainische Ziele verschickt wurden."

Bei einigen Zielen gab es keine RDP-Verbindungsbeschränkungen, was RDP-Angriffe ermöglichte. Die Angreifer nutzten nicht standardmäßige RDP-Relay-Ports, um Firewalls zu umgehen. Die gezielten Kampagnen erreichten am 22. Oktober mit einer großen Spearphishing-Welle ihren Höhepunkt.

Trend Micro geht davon aus, dass die Kampagne am 7. und 8. August begann, wobei Domains registriert wurden, die mit australischen und ukrainischen Regierungen in Verbindung stehen.

Die letzte Domäne, die am 20. Oktober registriert wurde, war offenbar für eine Organisation bestimmt, die mit dem niederländischen Außenministerium in Verbindung steht. In der Zwischenzeit wurden fast 200 Domänennamen registriert, von denen viele auf das von den Gegnern angestrebte Ziel hindeuten.

Eine analysierte RDP-Datei, die an einen europäischen akademischen Forscher gesendet wurde, stellte eine Verbindung zu einem von Earth Koshchei kontrollierten Rogue-Server her und ermöglichte die Datenexfiltration über umgeleitete Ressourcen. Die Angreifer verwendeten eine Konfigurationsdatei, die alle lokalen Laufwerke, Drucker, COM-Ports, Smartcards und Klemmbretter umleitet und den Fernzugriff auf den lokalen Rechner des Opfers ermöglicht. Nach dem Aufbau einer erfolgreichen Verbindung wird eine Remote-Anwendung namens AWS Secure Storage Connection Stability Test v24091285697854 ausgeführt.

Die in der Kampagne verwendete Angriffstechnik wurde 2022 von Mike Felch beschrieben. Sie beinhaltet die Verwendung eines MITM-Proxys und des PyRDP-Tools, um den Verdacht zu minimieren und die Benutzerinteraktion während eines RDP-Angriffs zu reduzieren.

Der RDP-Angriff verwendet eine Spear-Phishing-RDP-Datei, bei der PyRDP als MITM-Proxy fungiert und die Verbindung zu einem unseriösen Server umleitet. Dies gibt Angreifern die Kontrolle, um bösartige Skripte einzusetzen, auf Dateien zuzugreifen und Daten zu exfiltrieren.

"Der PyRDP-Proxy stellt sicher, dass alle gestohlenen Daten oder ausgeführten Befehle an den Angreifer zurückgeschleust werden, ohne dass das Opfer davon erfährt. Tools wie RogueRDP verbessern die Möglichkeiten des Angreifers weiter, indem sie die Erstellung überzeugender RDP-Dateien automatisieren und Benutzer dazu verleiten, kompromittierte Sitzungen zu initiieren", heißt es in dem Bericht weiter. "Diese Methode zeigt nicht nur die Gefahr von MITM-Angriffen in RDP-Umgebungen, sondern unterstreicht auch die kritische Notwendigkeit von Sicherheitsmaßnahmen in Unternehmen. "

Die Gruppe nutzte in großem Umfang Anonymisierungsschichten wie kommerzielle VPN-Dienste, TOR und private Proxy-Anbieter. APT29 nutzte TOR-Exit-Nodes, mehr als 200 VPS-IPs und 34 betrügerische RDP-Server für die Kampagne und versandte Spear-Phishing-E-Mails über kompromittierte Mailserver, die Proxys und VPNs nutzen.

"Wir glauben, dass Earth Koshchei vor der massiven Spear-Phishing-Kampagne am 22. Oktober eher verdeckte Kampagnen durchgeführt hat. Dies wird durch Spuren der Datenexfiltration über einige ihrer RDP-Relais belegt. Die Kampagnen wurden wahrscheinlich mit der Zeit weniger effektiv, so dass Earth Koshchei eine letzte Streukampagne durchführte, bei der ein Großteil der Infrastruktur der Angreifer verbrannt wurde", so die Schlussfolgerung des Berichts. "Das macht sie zu einem gefährlichen Angreifer, der verschiedene Methoden anwenden wird, um seine Ziele zu erreichen.