The FBI warned of a fresh wave of HiatusRAT malware attacks targeting internet-facing Chinese-branded web cameras and DVRs.

Das Federal Bureau of Investigation (FBI) hat eine Private Industry Notification (PIN) veröffentlicht, um vor HiatusRAT-Malware-Kampagnen zu warnen, die auf Webkameras und DVRs chinesischer Hersteller abzielen.

Der Bericht enthält eine Reihe von Empfehlungen, um die Bedrohung, die hinter den aktuellen Scanning-Kampagnen steckt, zu mindern.

"Das Federal Bureau of Investigation (FBI) veröffentlicht diese Private Industry Notification (PIN), um auf HiatusRAT1-Scankampagnen gegen Webkameras und DVRs chinesischer Hersteller hinzuweisen", heißt es in dem PIN-Bericht. "Partner aus dem privaten Sektor werden aufgefordert, die in der Spalte "Mitigation" der nachstehenden Tabelle aufgeführten Empfehlungen umzusetzen, um die Wahrscheinlichkeit und die Auswirkungen dieser Angriffskampagnen zu verringern."

Der Remote Access Trojaner (RAT) ist seit Juli 2022 aktiv. Im März 2023 deckten die Forscher von Lumen Black Lotus Labs eine ausgeklügelte Kampagne namens "HiatusRAT" auf, die weltweit über 100 Edge-Netzwerkgeräte infizierte. Die Bedrohungsakteure nutzten Edge-Router oder "Living on the Edge"-Zugänge, um passiv Datenverkehr zu sammeln und eine verdeckte C2-Infrastruktur einzurichten.

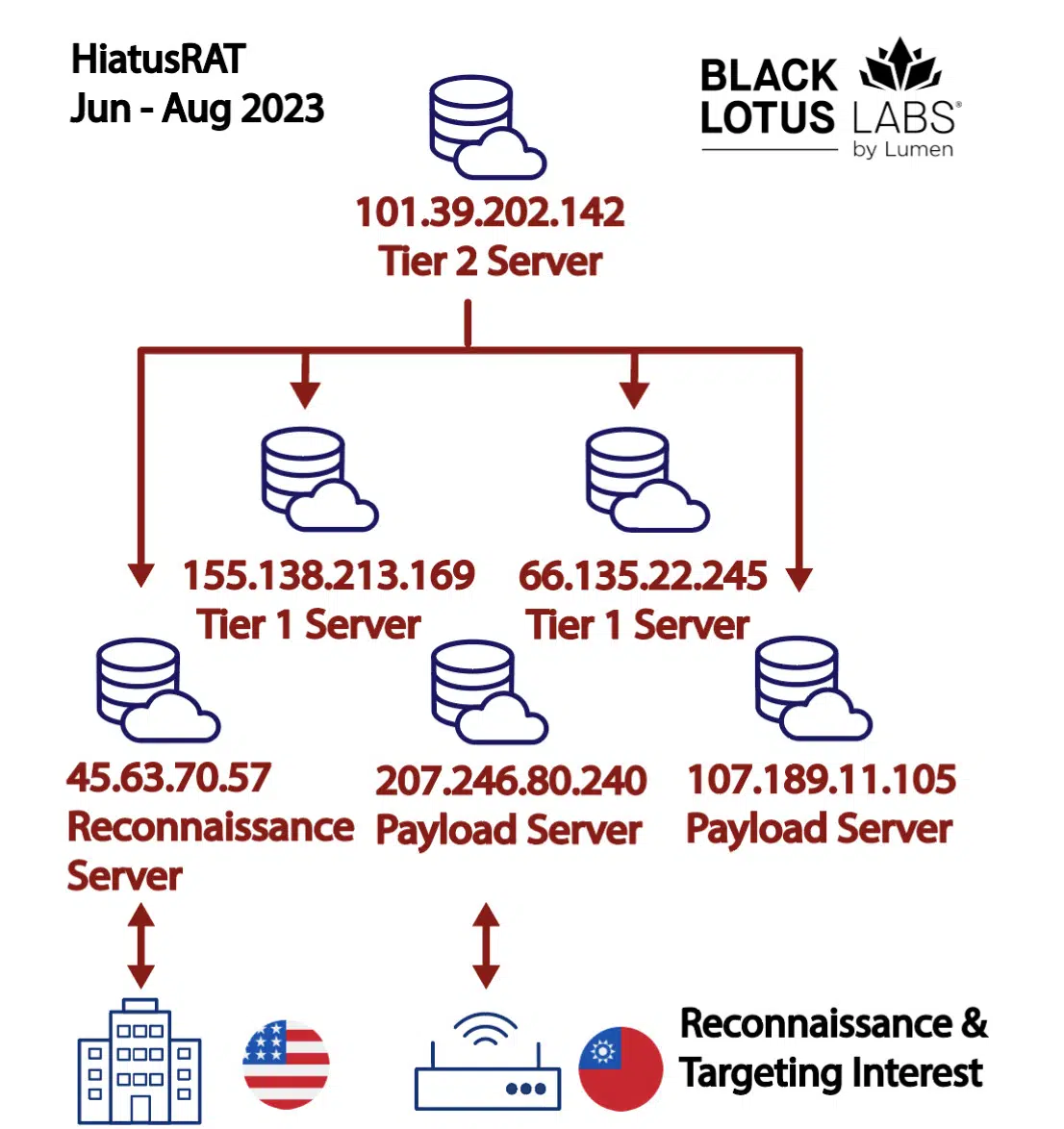

Im Juni 2023 startete die Gruppe eine Aufklärungs- und Zielaktivität, die auf ein militärisches Beschaffungssystem der USA abzielte, und wurde dabei beobachtet, wie sie auf in Taiwan ansässige Organisationen zielte

Die Wahl der neuen Ziele in der jüngsten Kampagne lässt laut der ODNI-Bedrohungsanalyse 2023 auf ein strategisches Interesse der Volksrepublik China schließen.

Der Bedrohungsakteur hostete die neu kompilierte Malware auf verschiedenen beschafften virtuellen privaten Servern (VPS). Einer dieser virtuellen privaten Server wurde ausschließlich für Angriffe auf Einrichtungen in ganz Taiwan verwendet, darunter Handelsunternehmen und mindestens eine städtische Regierungsorganisation.

Ein weiterer VPS-Knoten wurde verwendet, um einen Server des US-Militärs anzugreifen, der für Vertragsvorschläge und -einreichungen verwendet wird. Die Bedrohungsakteure schienen daran interessiert zu sein, Informationen über militärische Anforderungen zu sammeln, wobei der Schwerpunkt auf Organisationen lag, die an der Defense Industrial Base (DIB) beteiligt sind.

"Von Mitte Juni bis August 2023 beobachtete Black Lotus Labs mehrere neu kompilierte Versionen der HiatusRAT-Malware, die in freier Wildbahn entdeckt wurden. In dieser jüngsten Kampagne wurden bei unserer Untersuchung auch vorgefertigte Hiatus-Binärdateien entdeckt, die auf neue Architekturen wie Arm, Intel 80386 und x86-64 sowie auf frühere Architekturen wie MIPS, MIPS64 und i386 abzielen", heißt es in dem von Black Lotus Labs veröffentlichten Bericht.

Im März 2024 begannen die Bedrohungsakteure, die hinter dieser Kampagne stehen, damit, Geräte des Internets der Dinge (IoT) in den USA, Australien, Kanada, Neuseeland und dem Vereinigten Königreich anzugreifen. Die Angreifer versuchten, mehrere Schwachstellen in DVRs auszunutzen, darunter CVE-2017-7921, CVE-2018-9995, CVE-2020-25078, CVE-2021-33044 und CVE-2021-36260. Die Angreifer versuchten auch, schwache, vom Hersteller bereitgestellte Passwörter auszunutzen.

Die Bedrohungsakteure nutzten ungepatchte Schwachstellen in Xiongmai- und Hikvision-Geräten aus und verwendeten Tools wie Ingram zum Scannen und Medusa für Brute-Force-Angriffe über Telnet. Zu den angegriffenen TCP-Ports gehörten 23, 26, 554, 2323, 567, 5523, 8080, 9530 und 56575.

Das FBI empfiehlt, anfällige Geräte einzuschränken oder zu isolieren, Netzwerke zu überwachen und bewährte Verfahren für die Cybersicherheit zu befolgen. Zu den Empfehlungen gehören rechtzeitige Patches, die Verwendung starker und eindeutiger Passwörter, die Aktivierung einer mehrstufigen Authentifizierung, die Implementierung von Sicherheitstools zur Erkennung abnormaler Aktivitäten, die Überprüfung von Konten, das Scannen nach offenen Ports, die Segmentierung von Netzwerken, die Aktualisierung von Antivirensoftware und die Erstellung von Offline-Backups.