Gefälschte Software-Update-Köder werden von Bedrohungsakteuren verwendet, um eine neue Stealer-Malware namens CoinLurker.

"CoinLurker ist in Go geschrieben und nutzt modernste Verschleierungs- und Anti-Analyse-Techniken, die ihn zu einem hocheffektiven Werkzeug für moderne Cyberangriffe machen", so der Morphisec-Forscher Nadav Lorber in einem am Montag veröffentlichten technischen Bericht.

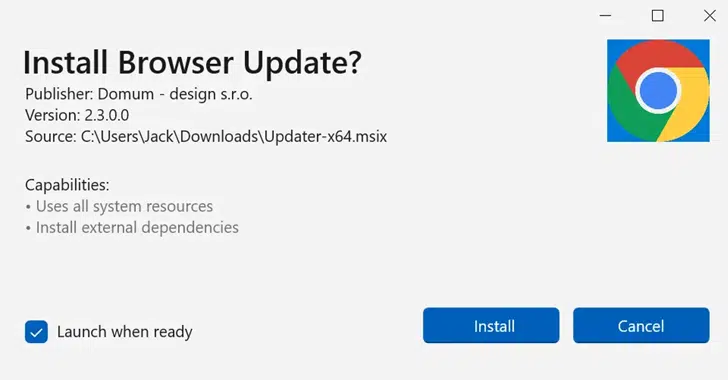

Die Angriffe nutzen gefälschte Update-Warnungen, die verschiedene betrügerische Einstiegspunkte nutzen, z. B. Software-Update-Benachrichtigungen auf kompromittierten WordPress-Websites, Malvertising-Umleitungen, Phishing-E-Mails, die auf gefälschte Update-Seiten verweisen, gefälschte CAPTCHA-Verifizierungsaufforderungen, direkte Downloads von gefälschten oder infizierten Websites und Links, die über soziale Medien und Messaging-Apps geteilt werden.

Unabhängig von der Methode, die zur Initiierung der Infektionskette verwendet wird, nutzen die Aufforderungen zur Softwareaktualisierung die Microsoft Edge-Webansicht2, um die Ausführung der Nutzlast auszulösen.

"Die Abhängigkeit von Webview2 von vorinstallierten Komponenten und Benutzerinteraktionen erschwert dynamische und Sandbox-Analysen", so Lorber. "In Sandboxen fehlt oft Webview2 oder es gelingt nicht, Benutzeraktionen zu replizieren, so dass die Malware der automatischen Erkennung entgehen kann.

Eine der fortschrittlichen Taktiken, die bei diesen Kampagnen zum Einsatz kommen, ist die Verwendung einer Technik namens EtherHiding, bei der die kompromittierten Websites mit Skripten infiziert werden, die die Web3-Infrastruktur erreichen sollen, um die endgültige Nutzlast aus einem Bitbucket-Repository abzurufen, das sich als legitime Tools ausgibt (z. B. "UpdateMe.exe", "SecurityPatch.exe").

Diese ausführbaren Dateien werden wiederum mit einem legitimen, aber gestohlenen Extended Validation (EV)-Zertifikat signiert, wodurch dem Schema eine weitere Täuschungsebene hinzugefügt und die Sicherheitsvorkehrungen umgangen werden. Im letzten Schritt wird der "Multi-Layered Injector" verwendet, um die Nutzdaten in den Microsoft Edge-Prozess ("msedge.exe") einzuschleusen.

CoinLurker verwendet außerdem ein ausgeklügeltes Design, um seine Aktionen zu verbergen und die Analyse zu erschweren. Dazu gehört eine starke Verschleierung, um zu prüfen, ob der Rechner bereits kompromittiert ist, die Dekodierung der Nutzlast direkt im Speicher während der Laufzeit und Maßnahmen zur Verschleierung des Programmausführungspfads durch bedingte Prüfungen, redundante Ressourcenzuweisungen und iterative Speichermanipulationen.

"Dieser Ansatz stellt sicher, dass sich die Malware der Erkennung entzieht, sich nahtlos in legitime Systemaktivitäten einfügt und Netzwerksicherheitsregeln umgeht, die auf dem Prozessverhalten für die Filterung basieren", so Morphisec.

Sobald CoinLurker gestartet ist, beginnt er die Kommunikation mit einem Remote-Server über einen Socket-basierten Ansatz und sammelt Daten aus bestimmten Verzeichnissen, die mit Kryptowährungs-Wallets (Bitcoin, Ethereum, Ledger Live und Exodus), Telegram, Discord und FileZilla verbunden sind.

"Dieses umfassende Scannen unterstreicht das primäre Ziel von CoinLurker, wertvolle Kryptowährungsdaten und Benutzeranmeldeinformationen zu sammeln", sagte Lorber. "Sein Angriff auf Mainstream- und obskure Wallets zeigt seine Vielseitigkeit und Anpassungsfähigkeit, was ihn zu einer erheblichen Bedrohung für die Nutzer im Kryptowährungsökosystem macht.

Diese Entwicklung kommt zustande, da ein einziger Bedrohungsakteur mindestens seit dem 13. November 2024 bei der Orchestrierung von 10 Malvertising-Kampagnen beobachtet wurde, die Google-Suchanzeigen missbrauchen, um Fachleute aus dem Bereich Grafikdesign auszusondern, und dabei Köder in Bezug auf FreeCAD, Rhinoceros 3D, Planner 5D und Onshape verwenden.

"Mindestens seit dem 13. November 2024 werden Tag für Tag, Woche für Woche Domains für Malvertising-Kampagnen gestartet, die auf zwei dedizierten IP-Adressen gehostet werden: 185.11.61[.]243 und 185.147.124[.]110", so Silent Push. "Websites, die von diesen beiden IP-Bereichen stammen, werden in Werbekampagnen für die Google-Suche gestartet und führen alle zu einer Vielzahl von bösartigen Downloads."

Es folgt auch das Auftauchen einer neuen Malware-Familie mit dem Namen I2PRAT, die das I2P-Peer-to-Peer-Netzwerk für verschlüsselte Kommunikation mit einem Command-and-Control-Server (C2) missbraucht. Es ist erwähnenswert, dass I2PRAT auch von Cofense unter dem Namen I2Parcae RAT verfolgt wird.

Ausgangspunkt des Angriffs ist eine Phishing-E-Mail, die einen Link enthält, der den Empfänger der Nachricht nach dem Anklicken auf eine gefälschte CAPTCHA-Überprüfungsseite leitet, die die ClickFix-Technik einsetzt, um die Benutzer zum Kopieren und Ausführen eines Base64-kodierten PowerShell-Befehls zu verleiten, der für den Start eines Downloaders verantwortlich ist, der dann das RAT installiert, nachdem er es über einen TCP-Socket vom C2-Server abgerufen hat.