Ein inzwischen entferntes GitHub-Repository, das für ein WordPress-Tool zur Veröffentlichung von Beiträgen im Online-Content-Management-System (CMS) warb, ermöglichte schätzungsweise die Exfiltration von über 390.000 Anmeldedaten.

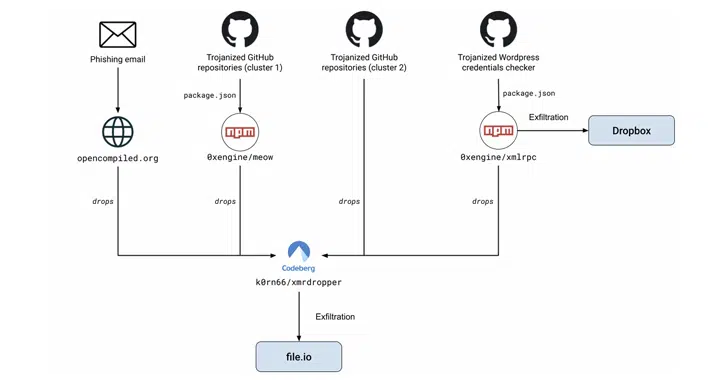

Die böswilligen Aktivitäten sind Teil einer breit angelegten Angriffskampagne eines Bedrohungsakteurs, die von Datadog Security Labs als MUT-1244 (MUT steht für "mysterious unattributed threat") bezeichnet wird und Phishing sowie mehrere trojanisierte GitHub-Repositories umfasst, in denen Proof-of-Concept-Code für die Ausnutzung bekannter Sicherheitslücken gehostet wird.

"Es wird angenommen, dass es sich bei den Opfern um offensive Akteure handelt - einschließlich Pentester und Sicherheitsforscher sowie böswillige Bedrohungsakteure - und dass sensible Daten wie private SSH-Schlüssel und AWS-Zugangsschlüssel exfiltriert wurden", so die Forscher Christophe Tafani-Dereeper, Matt Muir und Adrian Korn in einer Analyse, die The Hacker News vorliegt.

Es überrascht nicht, dass Sicherheitsforscher ein attraktives Ziel für Bedrohungsakteure sind, darunter auch staatliche Gruppen aus Nordkorea, da die Kompromittierung ihrer Systeme Informationen über mögliche Schwachstellen liefern könnte, an denen sie arbeiten und die dann für weitere Angriffe genutzt werden könnten.

In den letzten Jahren hat sich ein Trend herausgebildet, bei dem Angreifer versuchen, aus der Offenlegung von Schwachstellen Kapital zu schlagen, indem sie GitHub-Repositories mit gefälschten Profilen erstellen, die vorgeben, PoCs für die Schwachstellen zu hosten, in Wirklichkeit aber darauf ausgelegt sind, Datendiebstahl zu begehen und sogar Zahlungen im Austausch für den Exploit zu verlangen.

Die von MUT-1244 durchgeführten Kampagnen nutzen nicht nur trojanisierte GitHub-Repositories, sondern auch Phishing-E-Mails, die beide als Kanal dienen, um eine Nutzlast der zweiten Stufe zu übermitteln, die einen Kryptowährungs-Miner abwerfen kann, sowie Systeminformationen, private SSH-Schlüssel, Umgebungsvariablen und Inhalte, die mit bestimmten Ordnern (z. B. ~/.aws) verbunden sind, an File.io zu stehlen.

Ein solches Repository war "github[.]com/hpc20235/yawpp", das sich als "Yet Another WordPress Poster" ausgab. Bevor es von GitHub entfernt wurde, enthielt es zwei Skripte: Eines zur Validierung von WordPress-Anmeldedaten und ein weiteres zur Erstellung von Beiträgen über die XML-RPC-API.

Das Tool enthielt jedoch auch bösartigen Code in Form einer bösartigen npm-Abhängigkeit, einem Paket mit dem Namen @0xengine/xmlrpc, das die gleiche Malware bereitstellte. Es wurde ursprünglich im Oktober 2023 auf npm als JavaScript-basierter XML-RPC-Server und -Client für Node.js veröffentlicht. Die Bibliothek steht nicht mehr zum Download zur Verfügung.

Es ist erwähnenswert, dass das Cybersicherheitsunternehmen Checkmarx letzten Monat aufdeckte, dass das npm-Paket über ein Jahr lang aktiv blieb und etwa 1.790 Downloads verzeichnete.

Das GitHub-Projekt yawpp soll die Exfiltration von mehr als 390.000 Zugangsdaten, wahrscheinlich für WordPress-Konten, zu einem von einem Angreifer kontrollierten Dropbox-Konto ermöglicht haben, indem es unbeteiligte Bedrohungsakteure kompromittierte, die durch illegale Mittel Zugang zu diesen Zugangsdaten hatten.

Datadog teilte The Hacker News mit, dass es seine eigenen Telemetriedaten und den Austausch von Bedrohungsdaten mit einem Drittanbieter nutzte, um die Anzahl der gefährdeten Zugangsdaten zu ermitteln.

Eine andere Methode zur Übermittlung der Nutzlast besteht darin, Phishing-E-Mails an Akademiker zu senden, in denen sie dazu verleitet werden, Links aufzurufen, die sie anweisen, das Terminal zu starten und einen Shell-Befehl einzufügen, um ein angebliches Kernel-Upgrade durchzuführen. Die Entdeckung markiert das erste Mal, dass ein Angriff im Stil von ClickFix gegen Linux-Systeme dokumentiert wurde.

"Der zweite anfängliche Zugangsvektor, den MUT-1244 nutzt, ist eine Reihe von böswilligen GitHub-Benutzern, die gefälschte Proof-of-Concepts für CVEs veröffentlichen", erklärten die Forscher. "Die meisten von ihnen wurden im Oktober oder November [2024] erstellt, weisen keine legitimen Aktivitäten auf und haben ein KI-generiertes Profilbild."

Einige dieser gefälschten PoC-Repositories wurden bereits Mitte Oktober 2024 von Alex Kaganovich, dem globalen Leiter des Offensive Security Red Teams von Colgate-Palmolive, aufgedeckt. Interessant ist jedoch, dass die Malware der zweiten Stufe auf vier verschiedene Arten verbreitet wird.

- Backdoored configure Kompilierungsdatei

- Bösartige Nutzlast eingebettet in eine PDF-Datei

- Verwendung eines Python-Droppers

- Einbindung eines bösartigen npm-Pakets "0xengine/meow"

"MUT-1244 war in der Lage, das System von Dutzenden von Opfern zu kompromittieren, vor allem von Red Teamern, Sicherheitsforschern und allen, die Interesse am Herunterladen von PoC-Exploit-Code hatten", so die Forscher. "Dadurch konnte MUT-1244 Zugang zu sensiblen Informationen erlangen, einschließlich privater SSH-Schlüssel, AWS-Anmeldeinformationen und Befehlshistorie.