Aced ist ein Tool zum Parsen und Auflösen der DACL eines einzelnen Active Directory-Principals. Aced identifiziert interessante eingehende Zugriffsberechtigungen für das Zielkonto, löst die SIDS der eingehenden Berechtigungen auf und präsentiert diese Daten dem Operator. Zusätzlich wurden die Logging-Funktionen von pyldapsearch in Aced integriert, um die LDAP-Attribute des anvisierten Principals lokal zu protokollieren, die dann von pyldapsearch's Begleitwerkzeug BOFHound geparst werden können, um die gesammelten Daten in BloodHound aufzunehmen.

Anwendungsfall?

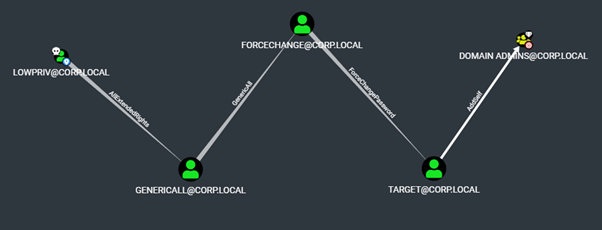

Ich habe Aced einfach deshalb geschrieben, weil ich einen gezielteren Ansatz für Abfrage-ACLs wollte. Bloodhound ist fantastisch, aber es ist extrem laut. Bloodhound sammelt alles, während Aced nur eine einzige Sache sammelt und dem Betreiber mehr Kontrolle darüber gibt, wie und welche Daten gesammelt werden. Es gibt einen Spruch, den die Navy Seals verwenden: "Langsam ist sanft und sanft ist schnell", und das ist der Ansatz, den ich mit Aced verfolgt habe. Der Fall einer Erkennung wird dadurch reduziert, dass nur das abgefragt wird, was LDAP Ihnen mitteilen will, und dass keine so genannten "teuren LDAP-Abfragen" durchgeführt werden. Aced hat die Option, auf SMB-Verbindungen zur Hostnamenauflösung zu verzichten. Sie haben die Möglichkeit, LDAPS gegenüber LDAP zu bevorzugen. Durch die zusätzliche Integration mit BloodHound können die gesammelten Daten in einem vertrauten Format gespeichert und mit einem Team geteilt werden. Angriffspfade für die Privilegienerweiterung können durch Rückwärtsgehen vom Ziel aus erstellt werden.

Aced : Tool zum Parsen und Auflösen der DACL eines einzelnen Active Directory-Prinzipals