Der Keksec-Bedrohungsakteur wurde mit einem bisher nicht dokumentierten Malware-Stamm in Verbindung gebracht, der in freier Wildbahn beobachtet wurde und sich als Erweiterung für Chromium-basierte Webbrowser ausgab, um kompromittierte Rechner in ein Botnetz zu versklaven.

Das von der Sicherheitsfirma Zimperium als Cloud9 bezeichnete bösartige Browser-Add-on verfügt über eine breite Palette von Funktionen, die es ihm ermöglichen, Cookies abzuschöpfen, Tastenanschläge zu protokollieren, beliebigen JavaScript-Code einzuschleusen, Kryptowährungen zu minen und den Host sogar für DDoS-Angriffe zu nutzen.

Die Erweiterung "stiehlt nicht nur die während der Browsersitzung verfügbaren Informationen, sondern kann auch Malware auf dem Gerät des Benutzers installieren und anschließend die Kontrolle über das gesamte Gerät übernehmen", so Zimperium-Forscher Nipun Gupta sagte in einem neuen Bericht.

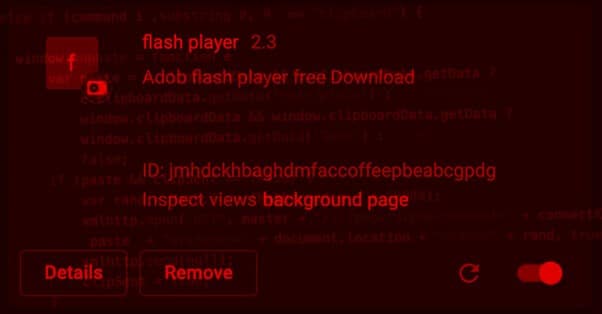

Das JavaScript-Botnet wird nicht über den Chrome Web Store oder Microsoft Edge Add-ons verbreitet, sondern über gefälschte ausführbare Dateien und betrügerische Websites, die als Adobe Flash Player-Updates getarnt sind.

Nach der Installation injiziert die Erweiterung eine JavaScript-Datei namens "campaign.js" in alle Seiten. Das bedeutet, dass die Malware auch als eigenständiger Code auf jeder beliebigen Website, ob legitim oder nicht, eingesetzt werden kann, was zu Watering-Hole-Angriffen führen kann.

Der JavaScript-Code übernimmt die Verantwortung für Cryptojacking-Operationen, missbraucht die Computerressourcen des Opfers, um illegal Kryptowährungen zu schürfen, und injiziert ein zweites Skript namens "cthulhu.js".

Diese Angriffskette wiederum nutzt Schwachstellen in Webbrowsern wie Mozilla Firefox (CVE-2019-11708, CVE-2019-9810), Internet Explorer (CVE-2014-6332, CVE-2016-0189), und Edge (CVE-2016-7200), um die Browser-Sandbox zu umgehen und Malware auf dem System zu installieren.

Das Skript fungiert außerdem als Keylogger und als Kanal zum Starten zusätzlicher Befehle, die von einem entfernten Server empfangen werden, so dass es Daten aus der Zwischenablage, Browser-Cookies und Mount DDoS-Angriffe der Schicht 7 gegen jede Domäne.

Zimperium schrieb die Malware einem Bedrohungsakteur zu, der als Keksec (auch bekannt als Kek Security, Necro und FreakOut), das in der Vergangenheit eine breite Palette von Botnetz-Malware entwickelt hat, darunter EnemyBotfür Krypto-Mining und DDoS-Operationen.

Die Verbindung zu Keksec ergibt sich aus Überschneidungen in den Domänen, die zuvor als von der Malware-Gruppe verwendet identifiziert wurden.

Die Tatsache, dass Cloud9 auf JavaScript basiert und entweder kostenlos oder gegen eine geringe Gebühr in Hackerforen angeboten wird, ermöglicht es weniger erfahrenen Cyberkriminellen, einfachen Zugang zu kostengünstigen Optionen für Angriffe auf verschiedene Browser und Betriebssysteme zu erhalten.

Die Enthüllung erfolgte mehr als drei Monate nach der Entdeckung eines bösartigen Browser-Add-ons durch Zimperium mit der Bezeichnung ABCsuppe der sich als Google Translate-Tool ausgab, um russische Nutzer der Browser Google Chrome, Opera und Mozilla Firefox anzugreifen.

"Die Benutzer sollten über die Risiken von Browsererweiterungen außerhalb der offiziellen Repositories geschult werden, und die Unternehmen sollten prüfen, welche Sicherheitskontrollen sie für solche Risiken eingerichtet haben", so Gupta.

https://thehackernews.com/2022/11/experts-warn-of-browser-extensions.html