Palo Alto Networks warnt, dass Hacker die Denial-of-Service-Schwachstelle CVE-2024-3393 ausnutzen, um den Firewall-Schutz zu deaktivieren, indem sie einen Neustart erzwingen.

Die wiederholte Ausnutzung der Sicherheitslücke führt jedoch dazu, dass das Gerät in den Wartungsmodus wechselt und ein manueller Eingriff erforderlich ist, um den normalen Betrieb wiederherzustellen.

"Eine Denial-of-Service-Schwachstelle in der DNS-Sicherheitsfunktion der PAN-OS-Software von Palo Alto Networks ermöglicht es einem nicht authentifizierten Angreifer, ein bösartiges Paket über die Datenebene der Firewall zu senden, das die Firewall neu startet", heißt es in dem Advisory.

DoS-Bug wird aktiv ausgenutzt

Laut Palo Alto Networks kann die Schwachstelle von einem nicht authentifizierten Angreifer ausgenutzt werden, der ein speziell präpariertes, bösartiges Paket an ein betroffenes Gerät sendet.

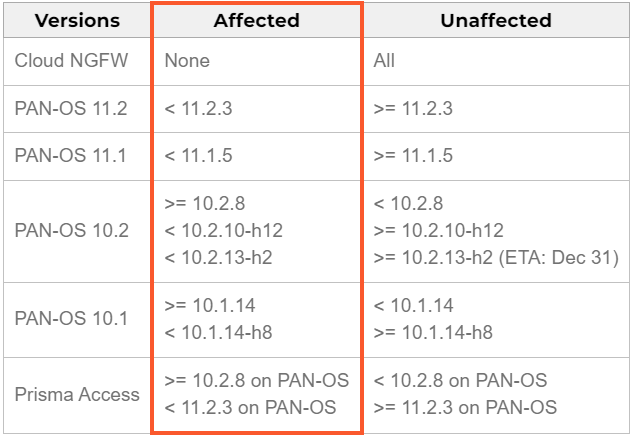

Das Problem wirkt sich nur auf Geräte aus, bei denen die DNS-Sicherheitsprotokollierung aktiviert ist. Die von CVE-2024-3393 betroffenen Produktversionen sind unten aufgeführt.

Der Anbieter bestätigte, dass die Schwachstelle aktiv ausgenutzt wird, und wies darauf hin, dass es bei Kunden zu Ausfällen kam, als ihre Firewall bösartige DNS-Pakete von Angreifern blockierte, die das Problem ausnutzten.

Das Unternehmen hat die Schwachstelle in PAN-OS 10.1.14-h8, PAN-OS 10.2.10-h12, PAN-OS 11.1.5, PAN-OS 11.2.3 und nachfolgenden Versionen behoben.

Es wird jedoch darauf hingewiesen, dass PAN-OS 11.0, das von CVE-2024-3393 betroffen ist, keinen Patch erhalten wird, da diese Version ihr End-of-Life (EOL)-Datum am 17. November erreicht hat.

Palo Alto Networks hat auch Workarounds und Schritte zur Entschärfung des Problems für diejenigen veröffentlicht, die nicht sofort aktualisieren können:

Für Nicht verwaltete NGFWs, von Panorama verwaltete NGFWs oder Prisma Access Managed by Panorama:

- Navigieren Sie zu: Objekte → Sicherheitsprofile → Anti-Spyware → DNS-Richtlinien → DNS-Sicherheit für jedes Anti-Spyware-Profil.

- Ändern Sie den Protokollschweregrad für alle konfigurierten DNS-Sicherheitskategorien auf "keine".

- Bestätigen Sie die Änderungen und kehren Sie die Einstellungen für den Protokollschweregrad zurück, nachdem Sie die Korrekturen angewendet haben.

Für Von Strata Cloud Manager (SCM) verwaltete NGFWs:

- Option 1: Deaktivieren Sie die DNS-Sicherheitsprotokollierung direkt auf jeder NGFW mit den oben beschriebenen Schritten.

- Option 2: Deaktivieren Sie die DNS-Sicherheitsprotokollierung für alle NGFWs im Mandanten, indem Sie einen Supportfall eröffnen.

Für Prisma Access wird von Strata Cloud Manager (SCM) verwaltet:

- Öffnen Sie einen Support-Fall, um die DNS-Sicherheitsprotokollierung für alle NGFWs in Ihrem Mandanten zu deaktivieren.

- Beantragen Sie bei Bedarf ein beschleunigtes Upgrade des Prisma Access-Mandanten im Support-Fall.