Forscher der Claroty-Abteilung Team82 haben eine Probe einer speziell entwickelten IoT/OT-Malware namens IOCONTROL erhalten, die von mit dem Iran verbundenen Angreifern für Angriffe auf OT/IoT-Geräte in Israel und den USA verwendet wird. IOCONTROL wurde verwendet, um IoT- und SCADA/OT-Geräte (Supervisory Control and Data Acquisition/Operational Technology) verschiedener Typen anzugreifen, darunter IP-Kameras, Router, PLCs (Programmable Logic Controllers), HMIs (Human-Machine Interfaces), Firewalls und andere ähnliche Geräte. Zu den betroffenen Anbietern gehören Baicells, D-Link, Hikvision, Red Lion, Orpak, Phoenix Contact, Teltonika, Unitronics und andere.

"Wir haben festgestellt, dass es sich bei IOCONTROL um eine Cyberwaffe handelt, die von einem Nationalstaat eingesetzt wird, um kritische zivile Infrastrukturen anzugreifen", teilten die Forscher von Team82 diese Woche in einem Blog-Post mit. "Unsere Analyse von IOCONTROL beinhaltet einen detaillierten Blick auf die Fähigkeiten der Malware und die einzigartigen Kommunikationskanäle zur Kommando- und Kontrollinfrastruktur der Angreifer."

Die IOCONTROL-Malware basiert auf einem generischen OT/IoT-Malware-Framework für eingebettete Linux-basierte Geräte, die je nach Bedarf gegen bestimmte Ziele eingesetzt und kompiliert werden. Sie kommuniziert mit einem C2 über einen sicheren MQTT-Kanal und unterstützt grundlegende Befehle wie die Ausführung von beliebigem Code, Selbstlöschung, Port-Scan und mehr. Diese Funktionalität reicht aus, um entfernte IoT-Geräte zu kontrollieren und bei Bedarf seitliche Bewegungen auszuführen. Darüber hinaus verfügt IOCONTROL über einen grundlegenden Persistenzmechanismus über eine Daemon-Installation und einen Stealth-Mechanismus, z. B. verwendet die anfängliche Nutzlast ein modifiziertes UPX-Packing und die Malware verwendet DNS über HTTPS, um ihre C2-Infrastruktur so weit wie möglich zu verbergen.

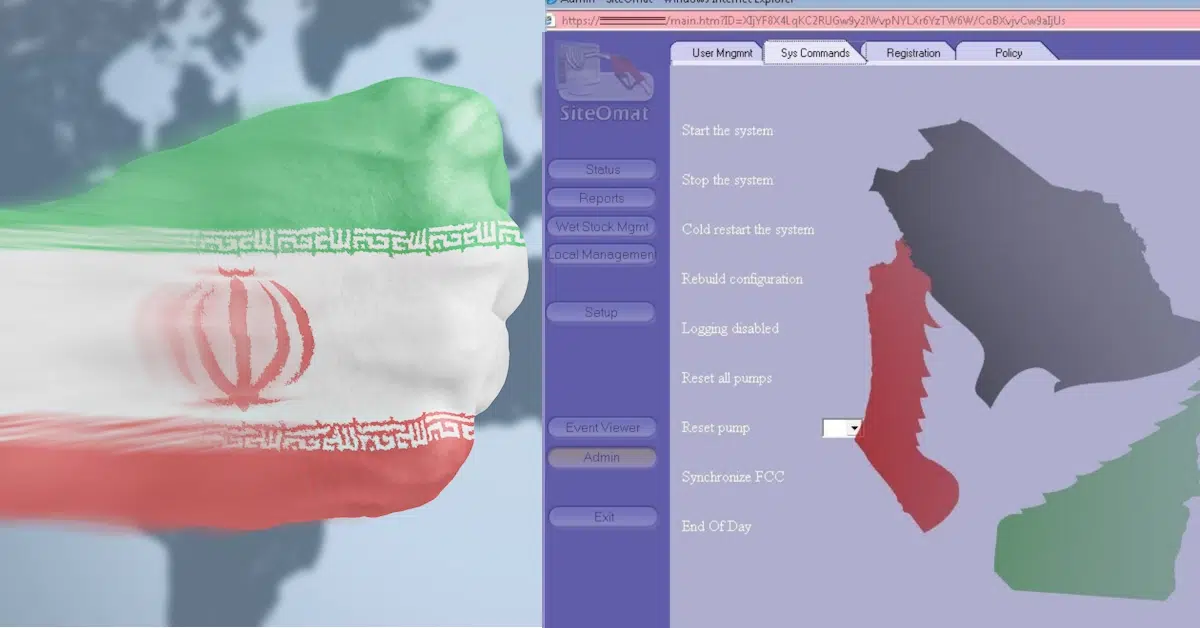

Das spezifische Beispiel wurde von einem Gasboy/ORPAK-Gerät extrahiert, einer Plattform für Kraftstoffsysteme. IOCONTROL wurde jedoch für Angriffe auf IoT- und SCADA-Geräte verschiedener Typen verwendet, darunter IP-Kameras, Router, SPS, HMIs, Firewalls und mehr.

Team82 erklärte, dass die IOCONTROL-Malware vermutlich Teil einer globalen Cyberoperation gegen westliche IoT- und OT-Geräte ist. Zu den betroffenen Geräten gehören Router, SPS, HMIs, Firewalls und andere Linux-basierte IoT/OT-Plattformen. Es wird angenommen, dass die Malware von dem Bedrohungsakteur maßgeschneidert wurde, aber es scheint, dass die Malware so generisch ist, dass sie aufgrund ihrer modularen Konfiguration auf einer Vielzahl von Plattformen verschiedener Hersteller ausgeführt werden kann.

Team82 hat eine Malware-Probe analysiert, die aus einem Kraftstoffmanagementsystem extrahiert wurde, das angeblich von einer mit dem Iran verbundenen Bedrohungsgruppe namens CyberAv3ngers kompromittiert wurde, die auch für den Angriff auf Unitronics im letzten Herbst verantwortlich sein soll.

Eine bestimmte IOCONTROL-Angriffswelle betraf die Kompromittierung mehrerer hundert in Israel hergestellter Orpak-Systeme und in den USA hergestellter Gasboy-Kraftstoffmanagementsysteme in Israel und den Vereinigten Staaten. Die Malware ist im Wesentlichen speziell für IoT-Geräte entwickelt worden, hat aber auch direkte Auswirkungen auf OT-Geräte wie die in Tankstellen häufig verwendeten Kraftstoffpumpen.

Die Anschläge sind eine weitere Ausweitung des geopolitischen Konflikts zwischen Israel und dem Iran.

Team82 berichtete, dass "IOCONTROL sich im OrPT genannten Zahlungsterminal von Gasboy versteckte. Ein Angreifer, der die volle Kontrolle über das Zahlungsterminal hatte, konnte den Tankdienst abschalten und möglicherweise Kreditkartendaten von Kunden stehlen."

Es wird vermutet, dass die so genannten CyberAv3ngers zum Cyber Electronic Command des Korps der Islamischen Revolutionsgarden (IRGC-CEC) gehören. Sie haben sich auf Telegram geäußert und Screenshots sowie andere Informationen über die Kompromittierung dieser Kraftstoffsysteme ausgetauscht.

Im Februar kündigte das US-Finanzministerium Sanktionen gegen sechs IRGC-CEC-Beamte an, die mit den CyberAv3ngers in Verbindung stehen, und setzte ein Kopfgeld von $10 Mio. USD für Informationen aus, die zur Identifizierung oder zum Auffinden der an den Angriffen beteiligten Personen führen.

"Unsere Analyse der Stichprobe, die wir von VirusTotal erhalten haben (21 Erkennungen bis zum 10. Dezember 2024, nach einem Zeitraum, in dem es bis September 2024 noch null Erkennungen gab), kommt zu dem Schluss, dass es sich bei der Malware im Wesentlichen um eine Cyberwaffe handelt, die von einem Nationalstaat für Angriffe auf zivile kritische Infrastrukturen eingesetzt wird; mindestens eines der Opfer waren die Kraftstoffmanagementsysteme Orpak und Gasboy", berichtet Team82. "Für die sichere Kommunikation zwischen kompromittierten Geräten und den Angreifern nutzt IOCONTROL das MQTT-Protokoll als speziellen IoT-Kommunikationskanal. Die Angreifer waren in der Lage, den Datenverkehr über MQTT zu und von der Befehls- und Kontrollinfrastruktur der Angreifer zu verschleiern."

Die CyberAv3ngers haben unterdessen implizit erklärt, dass sie weiterhin auf in Israel hergestellte Technologie in kritischen Infrastrukturen abzielen werden. Im Oktober 2023 wurden Wasseraufbereitungsanlagen in den USA und Israel von der Gruppe angegriffen. Integrierte PLC/HMI-Geräte der Serie Unitronics Vision wurden in diesen Anlagen angegriffen; die Angriffe führten zur Verunstaltung dieser OT-Geräte. Bei den Angriffen handelte es sich wahrscheinlich um Machtprojektionen der CyberAv3nger, mit denen sie ihren Zugriff auf die Geräte demonstrierten und hofften, Angst vor der Wasserqualität in den betroffenen Gebieten zu schüren.

Team82 wies darauf hin, dass CyberAv3ngers etwa zur gleichen Zeit, als die Angriffe auf die Wasserwerke stattfanden, auf Telegram veröffentlichte, dass sie 200 Tankstellen in Israel und den USA angegriffen hätten, wobei sie speziell auf Orpak-Systeme abzielten. Die Angreifer veröffentlichten Screenshots des Hauptverwaltungsportals der angegriffenen Tankstellen sowie Datenbanken mit Informationen über ihre Ziele und geleakte Daten. "Wir sind der Behauptung der CyberAv3ngers nachgegangen, die Orpak-Systeme kompromittiert zu haben, und haben WHOIS-Einträge gefunden, die auf die Registrierung des Domainnamens 'tylarion867mino[dot]com' am 23. November 2023 hinweisen. Diese Domäne würde von den Angreifern genutzt werden, um eine Befehls- und Kontrollinfrastruktur einzurichten, mit der alle kompromittierten Geräte verwaltet werden können."

Der Blog fügte hinzu, dass im vergangenen Dezember eine mit Israel verbundene Hackergruppe namens Gonjeshke Darande behauptete, 70 Prozent der iranischen Tankstellen angegriffen und kompromittiert zu haben, und dass dies "eine Reaktion auf die Aggression der Islamischen Republik und ihrer Stellvertreter in der Region" sei.

"Während die Berichte über diese Angriffe von CyberAv3ngers gegen Orpak-Geräte von Mitte Oktober 2023 bis Ende Januar 2024 reichen, hat unser Team eine öffentlich verfügbare Probe von IOCONTROL von VirusTotal erhalten, was darauf hindeutet, dass die Gruppe ihre gezielte Kampagne im Juli und August wieder aufgenommen hat", fügte Team82 hinzu. "Unser Forschungsblog präsentiert unsere Analyse des Angriffs auf mehrere IoT/OT-Geräte, darunter Orpak- und Gasboy-Geräte. Darüber hinaus analysieren wir die bei den Angriffen verwendete IOCONTROL-Malware, die Befehls- und Kontrollinfrastruktur der Angreifer und die Kommunikation über das MQTT-Protokoll."

Team82 fügte hinzu: "Die statische Analyse dauerte viel zu lange und war zu aufwändig, daher beschlossen wir, unsere Bemühungen auf die dynamische Analyse des Malware-Beispiels zu konzentrieren. Das bedeutete, dass wir das Malware-Beispiel sicher ausführen und debuggen mussten. Der Ansatz, den wir zum Ausführen und Entpacken der ausführbaren Malware wählten, war die Emulation, insbesondere unter Verwendung der Python-basierten Unicorn CPU-Emulations-Engine."

Die Forscher wählten diesen Weg, da das Malware-Beispiel für eine archaische ARM 32-Bit-BE-CPU-Architektur geschrieben wurde, was die Emulation zum besten Kandidaten für eine Lösung zum Ausführen und Entpacken des Malware-Beispiels machte, und sie mussten eine Möglichkeit finden, die Malware in einer sicheren und kontrollierten Umgebung auszuführen, die keine potenzielle Infizierung oder bösartige Aktivität auf Systemen ermöglicht.

"Unicorn ermöglichte uns eine detailliertere Kontrolle über die Emulation als andere Engines wie QEMU. Wir konnten nicht nur den Ausführungsfluss der Malware genau untersuchen, sondern hatten auch die volle Kontrolle über die Fähigkeiten der Malware in Bezug auf Syscall-Aufrufe und Betriebssystem-Interaktionen", so die Forscher weiter. "Die Emulation des Beispiels war ein schrittweiser Prozess, bei dem wir den Ausführungsfluss der Malware genau unter die Lupe nahmen. Dazu gehörten die Verfolgung des ausgeführten Codes und die Speicherung von Speicherzuordnungen während jeder Emulationsrunde."

Zu Beginn wurde jede Runde der Emulation kurz nach Beginn der Ausführung des Beispiels abrupt beendet. Dies wurde meist durch den Versuch verursacht, einen Syscall zur Interaktion mit dem Betriebssystem durch die Malware aufzurufen. Unicorn bietet die Möglichkeit, emulierte CPU-Befehle in verschiedenen Architekturen und Varianten auszuführen. Es unterstützt jedoch keine spezifische Betriebssystem-Infrastruktur wie Syscall-Implementierungen bestimmter Betriebssysteme wie Linux oder Windows.

Nach dem Entpacken der Malware blieben den Forschern von Team82 zwei Artefakte: ein verschlüsselter Datenteil und eine ausführbare Datei. "Bei der Untersuchung der ausführbaren Datei in IDA stellten wir fest, dass an vielen verschiedenen Stellen im Code Daten aus dem verschlüsselten Abschnitt für verschiedene Operationen verwendet werden, z. B. für den Pfad zu einer Datei, die IP-Adresse, mit der eine Verbindung hergestellt werden soll, usw."

Sie konnten dann herausfinden, dass dieser verschlüsselte Abschnitt die verschlüsselte Konfiguration der Malware war. "Um die Konfiguration der Malware zu entschlüsseln, verwendet sie eine Entschlüsselungsfunktion, die einen Index erhält, der angibt, welche Konfiguration sie aus einer Liste entschlüsseln möchte. Diese Technik ermöglicht es, die Möglichkeit zu minimieren, entschlüsselte Konfigurationseinträge während der Laufzeit der Malware aus dem Prozessspeicher zu extrahieren."

Bei dieser Entschlüsselungsfunktion holt sich die Malware auch das erste Byte des verschlüsselten Konfigurationseintrags. Dieser Wert wird verwendet, um festzustellen, wie lang der verschlüsselte Konfigurationseintrag ist. Nach dem Lesen der Rohbytes des verschlüsselten Eintrags verwendet die Malware das AES-256-CBC-Entschlüsselungsverfahren, um den eigentlichen Konfigurationseintrag zu extrahieren. Vor der Entschlüsselung extrahiert die Malware das Schlüssel- und IV-Paar aus einer GUID, die in einer ihrer Zeichenketten gespeichert ist, die die Malware für viele Zwecke verwendet.

Letzten Monat enthüllten Daten von Censys über 145.000 gefährdete ICS-Dienste (Industrial Control Systems) weltweit, davon mehr als 48.000 allein in den USA. Die Forscher analysierten diese Exposition, um der Cybersicherheitsgemeinschaft zu helfen, die globale ICS-Angriffsfläche zu verstehen und zu schützen. Von den gefährdeten ICS-Diensten befinden sich 38 Prozent in Nordamerika, 35 Prozent in Europa und 22 Prozent in Asien, wobei die USA allein für mehr als ein Drittel der weltweiten Gefährdung verantwortlich sind.