Nordkoreanische Bedrohungsakteure verwenden eine neue Malware namens OtterCookie in der Contagious Interview-Kampagne, die auf Softwareentwickler abzielt.

Contagious Interview ist mindestens seit Dezember 2022 aktiv, so die Forscher des Cybersecurity-Unternehmens Palo Alto Networks. Die Kampagne zielt auf Software-Entwickler mit gefälschten Jobangeboten ab, um Malware wie BeaverTail und InvisibleFerret zu verbreiten.

In einem Bericht von NTT Security Japan heißt es, dass die Operation Contagious Interview nun eine neue Malware namens OtterCookie verwendet, die wahrscheinlich im September eingeführt wurde und von der im November eine neue Variante aufgetaucht ist.

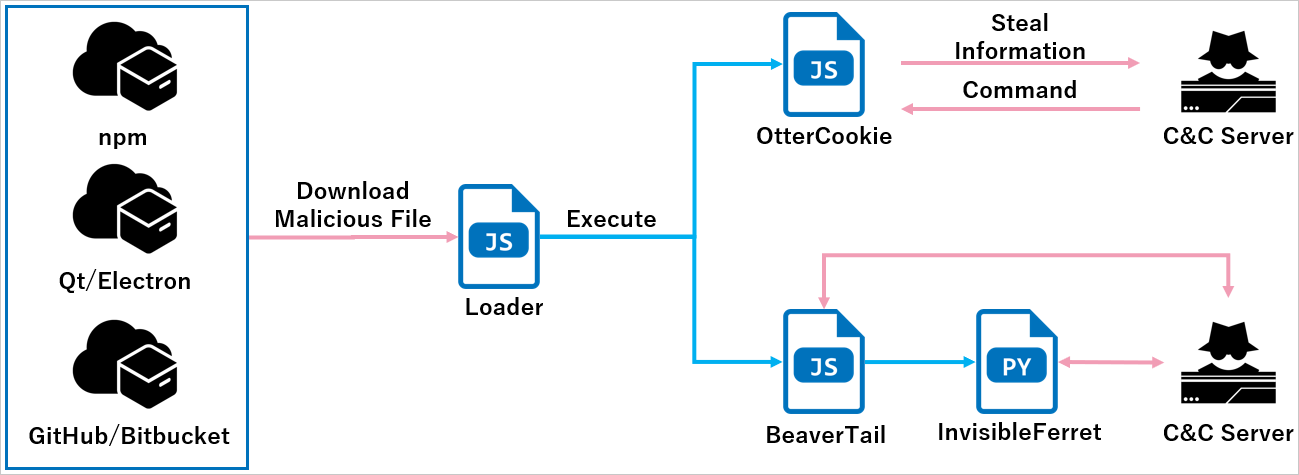

OtterCookie-Angriffskette

Wie bei den Angriffen, die von den Forschern von Palo Alto Networks (Unit42) dokumentiert wurden, wird OtterCookie über einen Lader bereitgestellt, der JSON-Daten abruft und die Cookie-Eigenschaft als JavaScript-Code ausführt.

NTT sagt, dass, obwohl BeaverTail die häufigste Nutzlast bleibt, OtterCookie in einigen Fällen entweder neben BeaverTail oder allein eingesetzt wurde.

Der Lader infiziert Ziele über Node.js-Projekte oder npm-Pakete, die von GitHub oder Bitbucket heruntergeladen wurden. In letzter Zeit wurden jedoch auch Dateien verwendet, die als Qt- oder Electron-Anwendungen erstellt wurden.

Quelle: NTT Japan

Sobald OtterCookie auf dem Zielgerät aktiv ist, stellt er mithilfe des Socket.IO WebSocket-Tools eine sichere Kommunikation mit seiner Befehls- und Kontrollinfrastruktur (C2) her und wartet auf Befehle.

Die Forscher beobachteten Shell-Befehle, die Datendiebstahl durchführen (z. B. das Sammeln von Kryptowährungs-Wallet-Schlüsseln, Dokumenten, Bildern und anderen wertvollen Informationen).

"Die September-Version von OtterCookie enthielt bereits eine integrierte Funktion zum Stehlen von Schlüsseln für Kryptowährungs-Wallets", erklärt NTT.

"Die Funktion checkForSensitiveData beispielsweise verwendete reguläre Ausdrücke, um nach privaten Ethereum-Schlüsseln zu suchen", schreiben die Forscher und fügen hinzu, dass dies mit der November-Variante der Malware geändert wurde, bei der dies durch Remote-Shell-Befehle erreicht wird.

Die neueste Version von OtterCookie kann auch Daten aus der Zwischenablage an die Bedrohungsakteure weitergeben, die möglicherweise sensible Informationen enthalten.

Befehle, die typischerweise für die Erkundung verwendet werden, wie "ls" und "cat", wurden ebenfalls erkannt, was auf die Absicht des Angreifers hindeutet, die Umgebung zu erkunden und sie für eine tiefere Infiltration oder eine seitliche Bewegung vorzubereiten.

Das Auftauchen neuer Malware und die Diversifizierung der Infektionsmethoden deuten darauf hin, dass die Bedrohungsakteure hinter der Contagious Interview-Kampagne mit neuen Taktiken experimentieren.

Softwareentwickler sollten versuchen, die Informationen über einen potenziellen Arbeitgeber zu überprüfen und vorsichtig sein, wenn sie im Rahmen eines Stellenangebots, das Codierungstests erfordert, Code auf privaten oder beruflichen Computern ausführen.