Die Qilin-Ransomware-Gruppe hat eine neue Taktik angewandt und setzt einen benutzerdefinierten Stealer ein, um im Google Chrome-Browser gespeicherte Kontodaten zu stehlen.

Das Sophos X-Ops Team hat das Auslesen von Zugangsdaten bei der Reaktion auf Vorfälle beobachtet und stellt eine alarmierende Veränderung in der Ransomware-Szene dar.

Übersicht der Angriffe

Der Angriff, den Sophos-Forscher analysierten, begann damit, dass Qilin sich mit kompromittierten Zugangsdaten für ein VPN-Portal ohne Multi-Faktor-Authentifizierung (MFA) Zugang zu einem Netzwerk verschaffte.

Auf den Einbruch folgte eine 18-tägige Ruhephase, was darauf hindeutet, dass Qilin sich den Zugang zum Netz von einem Initial Access Broker (IAB) erkauft haben könnte.

Möglicherweise hat Qilin einige Zeit damit verbracht, das Netzwerk zu kartieren, kritische Anlagen zu identifizieren und Aufklärungsarbeit zu leisten.

Nach den ersten 18 Tagen wechselten die Angreifer seitlich zu einem Domänencontroller und änderten Gruppenrichtlinienobjekte (GPOs), um ein PowerShell-Skript ("IPScanner.ps1") auf allen im Domänennetzwerk angemeldeten Computern auszuführen.

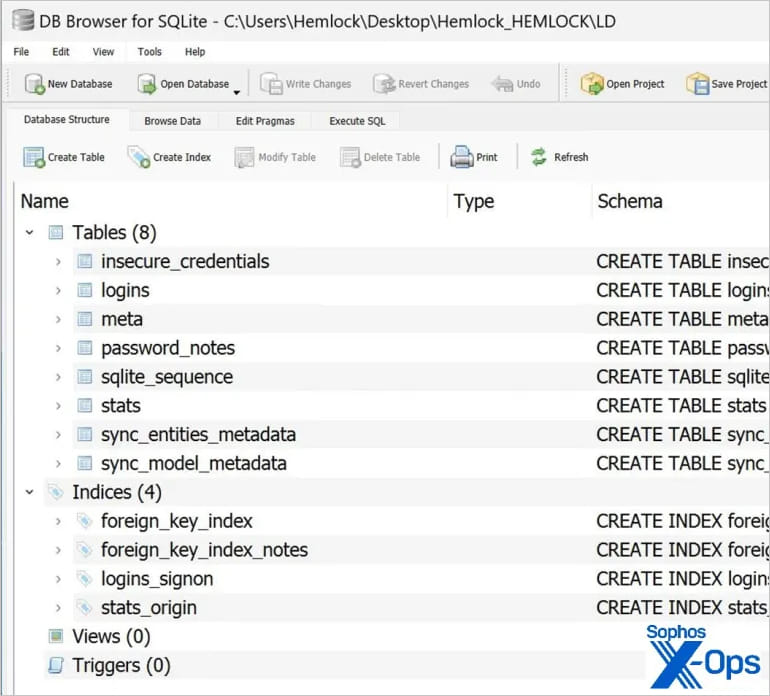

Das Skript, das von einem Batch-Skript ("logon.bat") ausgeführt wurde, das ebenfalls im GPO enthalten war, sollte die in Google Chrome gespeicherten Anmeldedaten sammeln.

Das Batch-Skript wurde so konfiguriert, dass es jedes Mal ausgeführt wird (und das PS-Skript auslöst), wenn sich ein Benutzer an seinem Rechner anmeldet, während die gestohlenen Anmeldedaten auf der Freigabe "SYSVOL" unter den Namen "LD" oder "temp.log" gespeichert wurden.

Quelle: Sophos

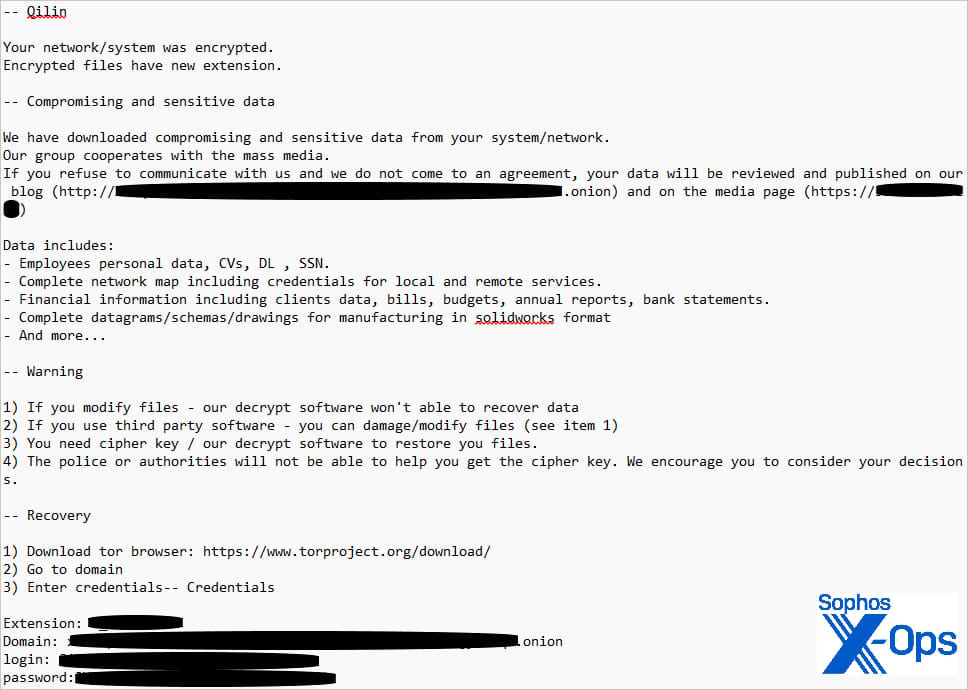

Nach dem Senden der Dateien an den Command-and-Control-Server (C2) von Qilin wurden die lokalen Kopien und die zugehörigen Ereignisprotokolle gelöscht, um die bösartigen Aktivitäten zu verbergen. Schließlich setzte Qilin seine Ransomware-Nutzlast ein und verschlüsselte die Daten auf den kompromittierten Computern.

Ein weiteres GPO und eine separate Batch-Datei ("run.bat") wurden zum Herunterladen und Ausführen der Ransomware auf allen Computern in der Domäne verwendet.

Quelle: Sophos

Komplexität der Verteidigung

Qilins Ansatz, Chrome-Anmeldedaten ins Visier zu nehmen, schafft einen beunruhigenden Präzedenzfall, der den Schutz vor Ransomware-Angriffen noch schwieriger machen könnte.

Da das GPO für alle Computer in der Domäne galt, war jedes Gerät, an dem sich ein Benutzer anmeldete, Gegenstand des Prozesses zum Sammeln von Anmeldeinformationen.

Das bedeutet, dass das Skript potenziell Anmeldedaten von allen Rechnern im Unternehmen gestohlen hat, solange diese Rechner mit der Domäne verbunden waren und sich Benutzer während der Zeit, in der das Skript aktiv war, bei ihnen angemeldet haben.

Ein derart umfangreicher Diebstahl von Anmeldeinformationen könnte Folgeangriffe ermöglichen, zu weitreichenden Sicherheitsverletzungen über mehrere Plattformen und Dienste hinweg führen, die Reaktionsmaßnahmen erheblich erschweren und eine anhaltende, lang anhaltende Bedrohung darstellen, nachdem der Ransomware-Vorfall behoben ist.

Unternehmen können dieses Risiko mindern, indem sie strenge Richtlinien einführen, die die Speicherung von Geheimnissen in Webbrowsern verbieten.

Darüber hinaus ist die Implementierung einer Multi-Faktor-Authentifizierung der Schlüssel zum Schutz von Konten vor Hijacks, selbst im Falle einer Kompromittierung von Zugangsdaten.

Schließlich kann die Anwendung des Prinzips der geringsten Privilegien und die Segmentierung des Netzwerks die Fähigkeit eines Bedrohungsakteurs, sich in einem kompromittierten Netzwerk auszubreiten, erheblich beeinträchtigen.

Da Qilin eine uneingeschränkte und plattformübergreifende Bedrohung mit Verbindungen zu den Social-Engineering-Experten von Scattered Spider ist, stellt jede taktische Änderung ein erhebliches Risiko für Unternehmen dar.