tl;dr: BHIS führt viele Penetrationstests durch, sowohl im traditionellen als auch im kontinuierlichen Penetrationstest (CPT) Format. Diese Top-Ten-Liste wurde aus einer Analyse unserer Erkenntnisse über unsere Penetrationstests abgeleitet.

Wie auch immer... Diese Liste basiert auf der Analyse unserer Berichtsergebnisse der letzten Jahre, vor allem auf den Ergebnissen, die zu einer Kompromittierung führen. Wir haben Dinge im Zusammenhang mit SSL und TLS sowie SSH-Chiffren herausgenommen, und ja, wir haben unsere Studienergebnisse dadurch ein wenig verzerrt. In den letzten Jahren hat sich jedoch wenig geändert. Wir verwenden nach wie vor dieselben und ähnliche Techniken wie in den vergangenen zehn Jahren, um uns einen ersten Zugang zu verschaffen, seitlich vorzudringen, Code auszuführen, die Rechte zu erweitern, auf Datenbankinhalte zuzugreifen und allgemein ein Chaos anzurichten.

Nummer 10: Firewalls

Dieser Befund sollte eher lauten: "Fehlende Firewall-Beschränkungen". Ihr Unternehmen sollte wirklich Ost-West-Firewalls auf Workstations und Servern aktivieren, wo es angebracht ist. Jedem ungehinderten Zugang zum Arbeitsplatznetzwerk zu gewähren, ist ein ernsthaftes Risiko. Wenn Sie Workstation- und Server-Firewalls aktiv mit Gruppenrichtlinien deaktivieren, raten wir Ihnen, die Kulturgeschichte dieser Konfiguration zu enträtseln, denn das ist keine gute Sicherheitsstrategie. Eigentlich ist es eine schreckliche Strategie. Wir halten auch eine fehlende Netzwerksegmentierung und verallgemeinerte any:any-Regelsätze für Ihre VLANs und routingfähigen Netzwerke für bedenklich.

Unserer Meinung nach ist der gefährlichste Port, den Sie freigelegt haben, SMB TCP Port 445. Schließen Sie ihn - und lassen Sie ihn nicht aus Ihrem Netzwerk austreten.

Remote-Prozeduraufrufe ermöglichen alles, von Konfigurationsänderungen bis zum Zugriff auf den Sicherheitsspeicher. Es ist an der Zeit, dieses Risiko zu verringern.

Nummer 9: Integrität von Nachrichten

Sie wissen nicht, was das bedeutet? Das ist normal und in Ordnung.

Nachrichtenintegritätsprüfungen (Message Integrity Checks, MICs) bilden die Grundlage für die Überprüfung, wer eine Konversation gesendet oder begonnen hat.

Außerdem kann dies bedeuten, dass man sich gegenüber einer entfernten Dateifreigabe durch einen schnellen, von einem Client und einem Server validierten Message-Digest-Austausch ausweisen kann. Noch einfacher? Ein Dienst überprüft, ob Sie derjenige sind, für den Sie sich ausgeben.

Warum? Durch die Überprüfung der Nachrichtenintegrität wird die Wirksamkeit von Relay-Angriffen auf Anmeldeinformationen reduziert und größtenteils eliminiert. Die beiden primären Relay-Angriffe, die wir als Angreifer verwenden, sind SMB-Relay und LDAP-Relay. Beide Protokolle unterstützen das Signieren von Nachrichten.

SMB-Signierung: https://learn.microsoft.com/en-us/troubleshoot/windows-server/networking/overview-server-message-block-signing

LDAP-Signierung: https://learn.microsoft.com/en-us/troubleshoot/windows-server/active-directory/enable-ldap-signing-in-windows-server

Nummer 8: Standardeinstellungen

Zu den Standardkonfigurationseinstellungen gehören Dinge wie:

- Standardkontingent für Maschinenkonten

- Fehlende SMB- und LDAP-Signierung

- Realitätsnahe Endpunktprotokollierung

- Wirklich schlechte Passwortrichtlinien

- NTLM-Authentifizierung

- unGeschützte Benutzer

- Einschreibende liefert Thema (ADCS ESC1)

- LLMNR, mDNS und NBNS

- LAPS-Passwörter im Klartext

- SCCM- und MECM-Anmeldeinformationen

- Panther unattend.xml

- Browser WPAD

- Blindheit bei der Angriffstechnik

Es gibt viele Möglichkeiten, diese schwachen Standardeinstellungen auszunutzen. Als Tester nutzen wir eine Kombination aus den oben genannten Möglichkeiten, um Fuß zu fassen, Berechtigungen zu erweitern und uns in Netzwerken zu bewegen.

Nummer 7: Patching

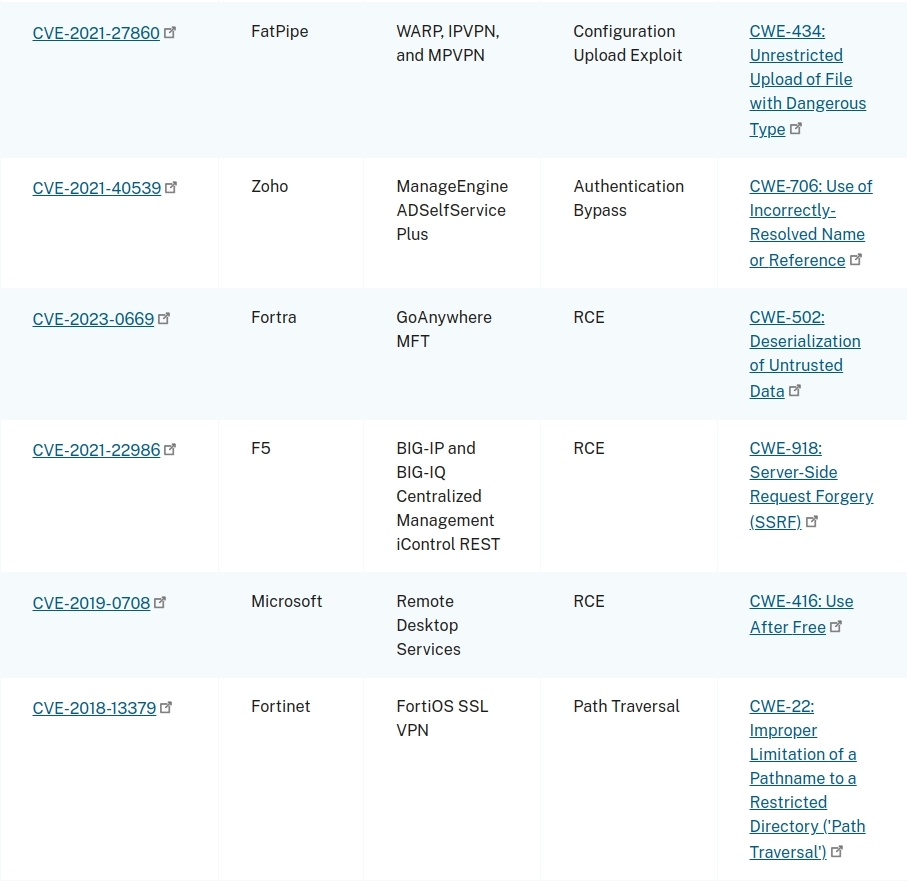

The next screenshot was taken from CISA’s equivalent, albeit different, interpretation of the why hacker in 2023 list: https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-317a.

Diese Erkenntnisse sind nicht nur wegen der immer schnelleren Verbreitung von Exploit-Waffen schmerzhaft, sondern auch wegen der häufigen Entdeckungen, die darauf hindeuten, dass selbst die Schwachstellen der letzten Jahre mit Patches nicht behoben wurden.

Was ist Ihnen dabei aufgefallen? Einige routinemäßige, ausbesserungsfähige Schwachstellen sind unseren Gegnern immer noch zugänglich. Laut CISA offenbar in ausreichender Zahl, um eine Meldung zu rechtfertigen.

Aus der Sicht von jemandem, der viel Zeit damit verbringt, die Sicherheit interner Netze zu bewerten, kann ich bestätigen, dass das Patchen schwierig ist. Die Aufrechterhaltung von Supportverträgen ist schwierig. Die Aktualisierung von Geräten, Softwarepaketen und Netzwerkausrüstungen ist eine sehr schwere Aufgabe. Auch die Bestandskontrolle ist schwer zu bewerkstelligen.

Nummer 6: Schwacher Missbrauch des Protokolls

Ist LLMNR immer noch im Umlauf? Fordern die Browser immer noch die WPAD-Konfiguration an? Lauert mDNS immer noch?

Ja, und all diese Protokolle führen immer noch zu Kompromissen.

Nummer 5: Webanwendungen

Was könnte besorgniserregender sein, als etwas dem Internet auszusetzen? Wie wäre es, eine Anwendung mit mehreren veralteten und anfälligen Framework-Komponenten offenzulegen? Fügen Sie eine Authentifizierungskomponente, Adressverfolgung und Kaufhistorie hinzu. Vergessen wir nicht, dass die Anwendung wahrscheinlich irgendwo auch E-Mail-Adressen, Benutzernamen und Kennwörter speichert.

Eine einfache E-Commerce-Website scheint plötzlich das Gewicht der digitalen Welt zu tragen. Allem Anschein nach bedeutet die einfache Tatsache, dass Anwendungen rund um die Uhr gegnerischen Netzen ausgesetzt sind, dass die ständige Entdeckung von Schwachstellen eine Realität ist. Viele dieser Schwachstellen bleiben unentdeckt, bis die Unternehmen herausfinden, dass es eine aktive Kampagne gibt, die auf eine bestimmte Gruppe von Diensten abzielt.

Ungeachtet dessen melden wir viele Schwachstellen im Zusammenhang mit Webanwendungen, ihren Rahmenkomponenten, den zugrundeliegenden Programmierbibliotheken, der Codelogik, Validierungs- und Eingabeproblemen sowie der Sitzungsverwaltung.

Nummer 4: Arbeitnehmer

Kürzlich wurde eine Geschichte über einen Gastauftritt beim Wild West Hackin' Fest erzählt. Bis Oktober 2024 waren Anrufe beim Helpdesk, Social Engineering und das Zurücksetzen von Passwörtern die häufigsten Methoden, um in ein Unternehmen einzudringen.

Nummer 3: Optik

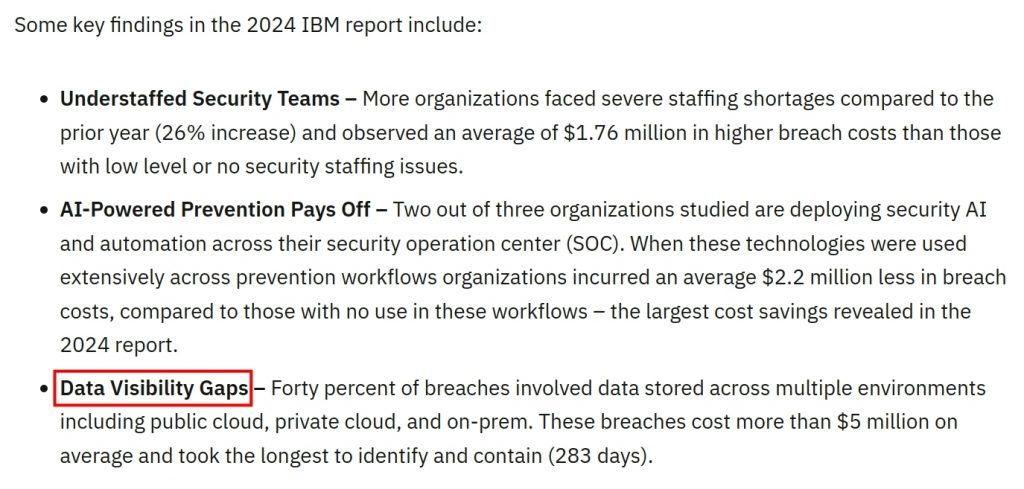

Die optische Bedrohungserkennung als eine Art von Detektivfunktion wird immer besser. Dennoch dauert es immer noch sehr lange, bis ein Angriff entdeckt wird. Laut IBM, das wie Verizon eine jährliche und fortlaufende Bewertung von Makroverletzungen und statistische Analysen durchführt, werden einige Dinge besser:

https://newsroom.ibm.com/2024-07-30-ibm-report-escalating-data-breach-disruption-pushes-costs-to-new-highs

Dieser Artikel enthält ein weiteres schlagkräftiges Zitat: "Unternehmen sind in einem ständigen Kreislauf von Sicherheitsverletzungen, Eindämmung und Auswirkungen gefangen."

Nummer 2: ADCS

Bitte untersuchen Sie Ihre Zertifikatsumgebung. Die Konsistenz der Domain-Kompromittierung über schwache Registrierungsvorlagen und Web-Registrierungsdienste mag abnehmen, aber... Die ADCS-Angriffskette ist ein Szenario, bei dem die Kompromittierung in fünf Minuten abgeschlossen ist.

Machen Sie das nicht falsch. Überprüfen Sie Ihre Vorlagen. Aktivieren Sie Audits bei Ihren Zertifizierungsstellen.

https://github.com/ly4k/Certipy

https://github.com/GhostPack/Certify

https://learn.microsoft.com/en-us/previous-versions/windows/it-pro/windows-10/security/threat-protection/auditing/audit-certification-services

Nummer 1: Berechtigungsnachweise

Schwache Passwortrichtlinien führen zu Benutzern mit schwachen Passwörtern. Der 90-Tage-Rotationszyklus hat zu der Saison-Jahres-Passwort-Unordnung geführt... Als Organisationsleitung können wir uns um bessere Passphrasen bemühen!?

Dateifreigaben, Skripte, Quellcode und Beschreibungsattribute bieten immer noch die Möglichkeit, begrenzte Rechte zu umgehen.

Browser-Datenlecks und Infodiebe haben eine Fülle von E-Mails, Benutzernamen und Kennwörtern hervorgebracht. Aufgrund der Wiederverwendung von Passwörtern gibt es ein neues ernstes Problem: Die Passwörter Ihrer Mitarbeiter wurden wahrscheinlich verwendet, um Konten außerhalb Ihres Unternehmens zu erstellen. Sobald die Sicherheitslücke geschlossen ist, setzt sich der Kreislauf aus Sicherheitsverletzungen, Eindämmung und Konsequenzen fort.

Überwachen Sie auf Datenschutzverletzungen. Kennen Sie Ihr Risiko.

So, das ist die Liste in ihrer Grundform. Wenn wir ein gewisses Interesse an zusätzlichen Aufschlüsselungen dessen, was wir bei unseren Engagements sehen, bekommen, können wir vielleicht eine Reihe von Folgeblogs schreiben.

Cheers as always and thanks for reading!

-jd / ki

Want to learn more mad skills from the folks who wrote this blog?

Check out these classes from Kent and Jordan:

Attack-Detect-Defend with Azure Sentinel