Eine Phishing-Kampagne, die auf Unternehmen der Automobil-, Chemie- und Industrieproduktion in Deutschland und Großbritannien abzielt, missbraucht HubSpot, um Anmeldedaten für Microsoft Azure-Konten zu stehlen.

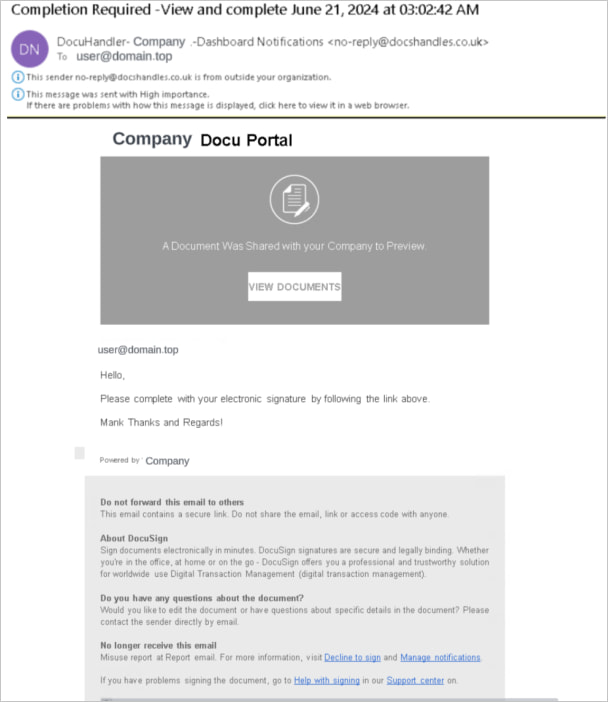

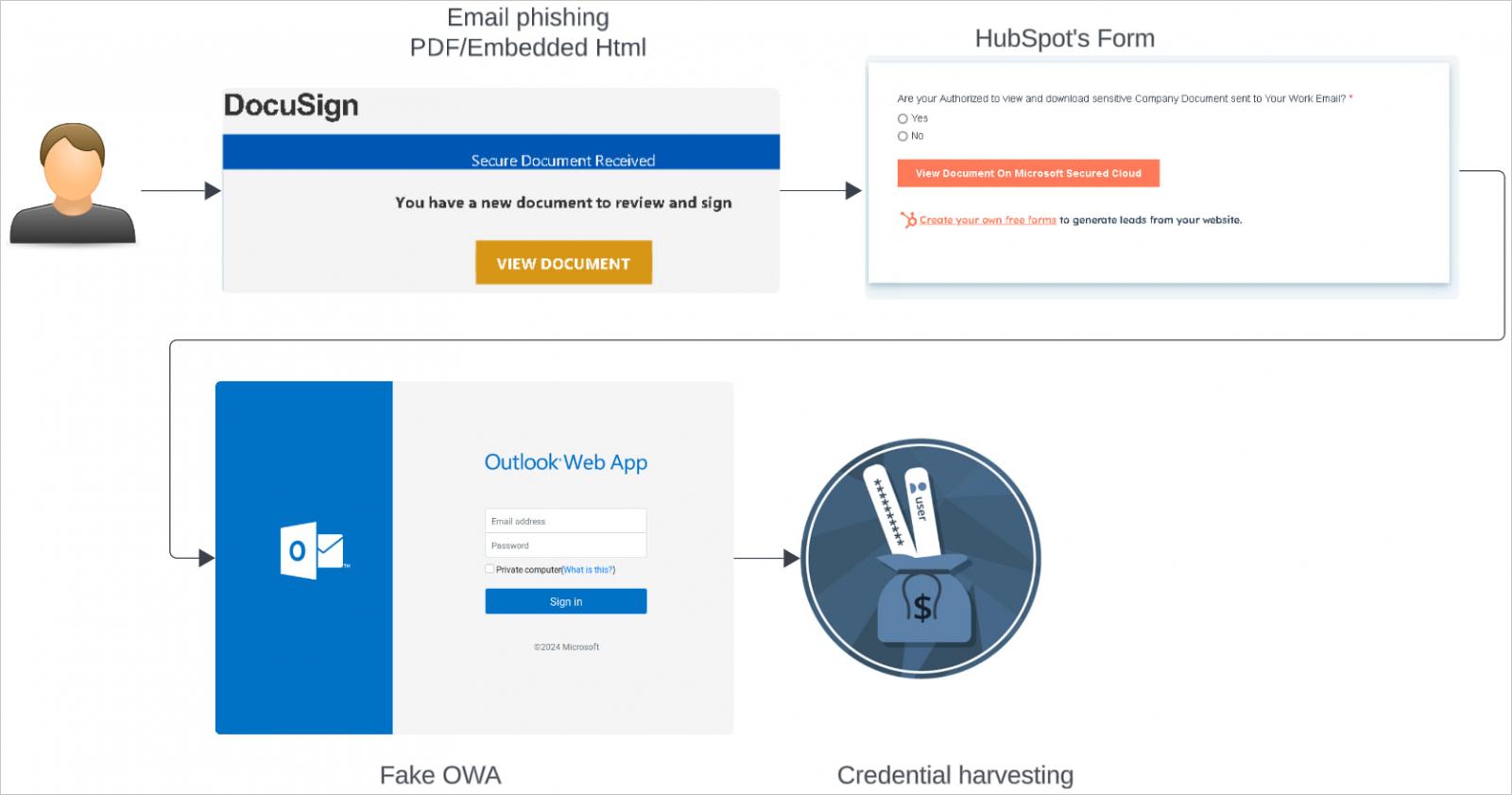

Die Bedrohungsakteure verwenden HubSpot Free Form Builder-Links und DocuSign imitierende PDFs, um die Opfer auf Seiten zum Sammeln von Zugangsdaten umzuleiten.

Nach Angaben des Forscherteams von Palo Alto Networks, Unit 42, hat die Kampagne, die im Juni 2024 begann und bis mindestens September 2024 aktiv war, etwa 20.000 Konten kompromittiert.

“Our telemetry indicates the threat actor successfully targeted roughly 20,000 users across various European companies,” explains the Palo Alto Unit 42 report.

HubSpot für das Sammeln von Anmeldeinformationen verwendet

HubSpot ist eine seriöse CRM-Plattform (Customer Relationship Management), die in den Bereichen Marketing-Automatisierung, Vertrieb, Kundenservice, Analyse und Erstellung von Websites und Landing Pages eingesetzt wird.

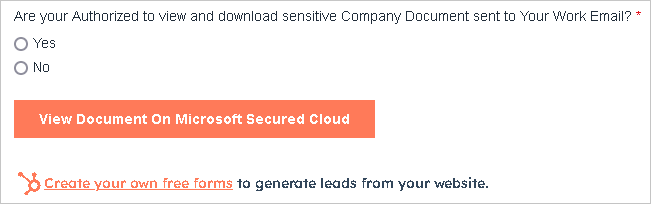

Der Form Builder ist eine Funktion, mit der Benutzer benutzerdefinierte Online-Formulare erstellen können, um Informationen von Website-Besuchern zu erfassen.

In der von Unit 42 verfolgten Phishing-Kampagne nutzten die Bedrohungsakteure den HubSpot Form Builder, um mindestens siebzehn betrügerische Formulare zu erstellen, mit denen die Opfer dazu verleitet werden sollten, im nächsten Schritt sensible Anmeldedaten anzugeben.

Quelle: Referat 42

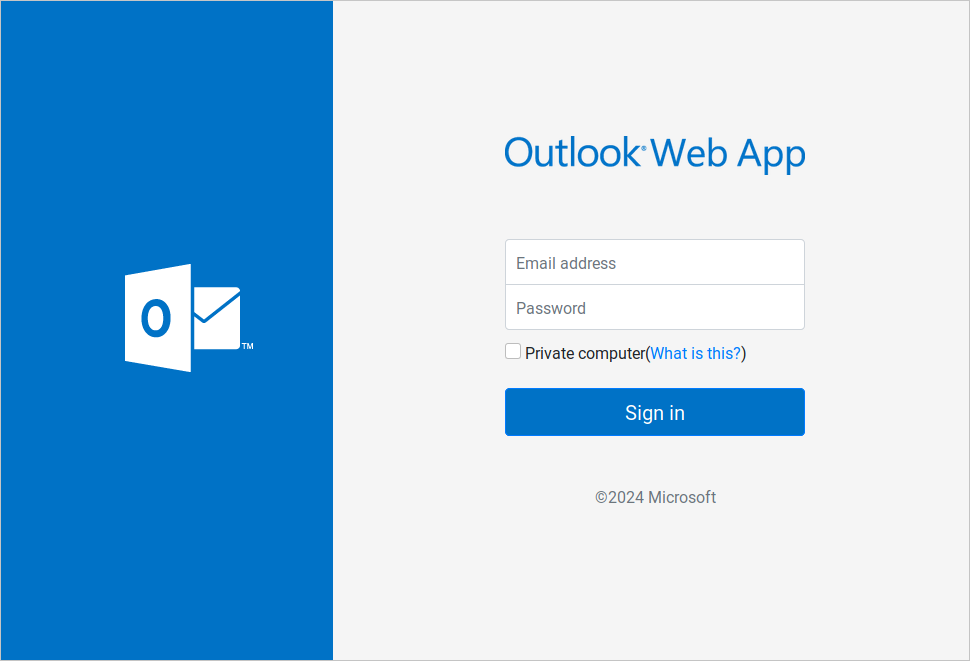

Obwohl die HubSpot-Infrastruktur selbst nicht kompromittiert wurde, wurde sie als Zwischenschritt genutzt, um die Opfer auf von Angreifern kontrollierte Websites auf ".buzz"-Domänen zu führen, die Microsoft Outlook Web App und Azure-Anmeldeseiten imitieren.

Quelle: Referat 42

Bei den Angriffen wurden auch Webseiten verwendet, die das Dokumentenmanagementsystem von DocuSign, französische Notariate und organisationsspezifische Anmeldeportale nachahmen.

Die Opfer wurden durch Phishing-Nachrichten mit dem DocuSign-Logo auf diese Seiten geleitet, die Links zu HubSpot enthielten, entweder in einer angehängten PDF-Datei oder in eingebettetem HTML.

Quelle: Referat 42

Da die E-Mails Links zu einem legitimen Dienst (HubSpot) enthalten, werden sie in der Regel nicht von E-Mail-Sicherheits-Tools erkannt, so dass es wahrscheinlicher ist, dass sie die Posteingänge der Zielpersonen erreichen.

Die Phishing-E-Mails im Zusammenhang mit dieser Kampagne fielen jedoch durch die Prüfungen von Sender Policy Framework (SPF), DomainKeys Identified Mail (DKIM) und Domain-based Message Authentication, Reporting, and Conformance (DMARC).

Quelle: Referat 42

Aktivitäten nach dem Kompromiss

In den Fällen erfolgreicher Angriffe, die von den Forschern beobachtet wurden, nutzten die Bedrohungsakteure VPNs, um den Anschein zu erwecken, dass sie sich im Land der geschädigten Organisation befinden.

“When IT regained control of the account, the attacker immediately initiated a password reset, attempting to regain control,” describe the Unit 42 researchers.

"Dies führte zu einem Tauziehen, bei dem beide Parteien um die Kontrolle über das Konto kämpften.

Einheit 42 identifizierte auch eine neuartige Autonomous System Number (ASN), die in der Kampagne verwendet wurde und die zusammen mit spezifischen, ungewöhnlichen User-Agent-Strings zur Identifizierung von Bedrohungen verwendet werden kann.

Obwohl die meisten der Server, die das Rückgrat der Phishing-Kampagne bildeten, längst offline sind, ist diese Aktivität ein weiteres Beispiel für den Missbrauch legitimer Dienste, da Bedrohungsakteure ständig neue Möglichkeiten zur Umgehung von Sicherheitstools suchen.