Die Entwickler des FreeBSD-Betriebssystems haben Aktualisierungen veröffentlicht, um eine Sicherheitslücke im Ping-Modul zu beheben, die zum Absturz des Programms oder zur entfernten Codeausführung ausgenutzt werden kann.

Das Problem, dem die Kennung CVE-2022-23093 zugewiesen wurde, betrifft alle unterstützten Versionen von FreeBSD und betrifft eine Stack-basierter Pufferüberlauf Schwachstelle in der Ping-Dienst.

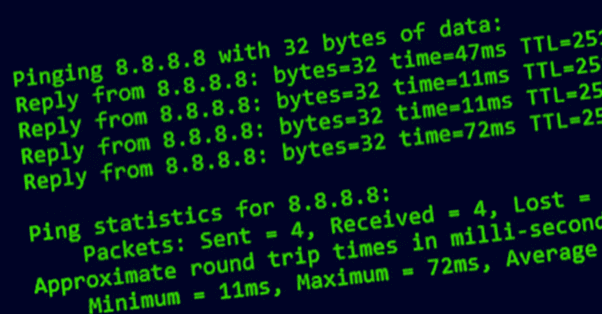

"ping liest rohe IP-Pakete aus dem Netz, um die Antworten in der Funktion pr_pack() zu verarbeiten", heißt es in einem Beratung die letzte Woche veröffentlicht wurde.

"Die Funktion pr_pack() kopiert empfangene IP und ICMP Header in Stapelpuffer zur weiteren Verarbeitung. Dabei wird das mögliche Vorhandensein von IP-Optionsheadern, die dem IP-Header folgen, weder in der Antwort noch in dem zitierten Paket berücksichtigt.

Infolgedessen konnte der Zielpuffer um bis zu 40 Byte überlaufen, wenn die IP-Optionsheader vorhanden waren.

Das FreeBSD Project hat festgestellt, dass der Ping-Prozess in einem Sandkasten im Fähigkeitsmodus und ist daher in seiner Interaktion mit dem übrigen Betriebssystem eingeschränkt.

OPNsense, eine quelloffene, FreeBSD-basierte Firewall- und Routing-Software, hat ebenfalls einen Patch veröffentlicht (Version 22.7.9), um die Sicherheitslücke und andere Probleme zu schließen.

Die Ergebnisse werden von Forschern von Qualys in einem weiteren neue Verwundbarkeit im Programm snap-confine des Linux-Betriebssystems, das auf einer früheren Schwachstelle bei der Privilegienerweiterung aufbaut (CVE-2021-44731), die im Februar 2022 ans Licht kam.

Snaps sind in sich geschlossene Anwendungspakete, die von Upstream-Entwicklern an Benutzer verteilt werden können.

Die neue Schwachstelle (CVE-2022-3328), die als Teil eines Patches für CVE-2021-44731 eingeführt wurde, kann mit zwei anderen Schwachstellen verkettet werden in multipathd genannt. Leeloo Multipath - einen Autorisierungs-Bypass und einen Symlink-Angriff, der als CVE-2022-41974 und CVE-2022-41973 verfolgt wird - um Root-Rechte zu erlangen.

Da der multipathd-Daemon standardmäßig als Root läuft, könnte ein erfolgreiches Ausnutzen der Schwachstellen es einem unprivilegierten Bedrohungsakteur ermöglichen, die höchsten Rechte auf dem verwundbaren Host zu erhalten und beliebigen Code auszuführen.

https://thehackernews.com/2022/12/critical-ping-vulnerability-allows.html